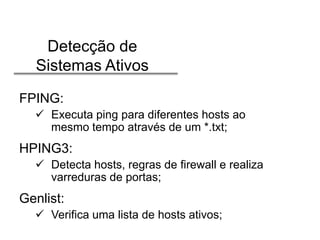

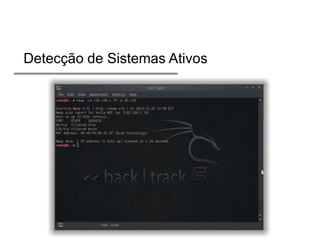

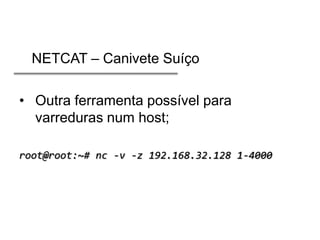

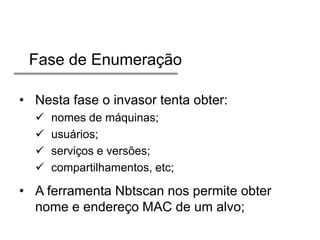

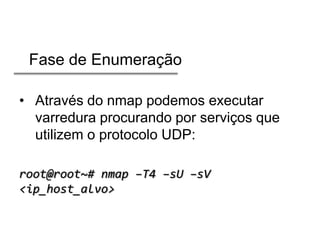

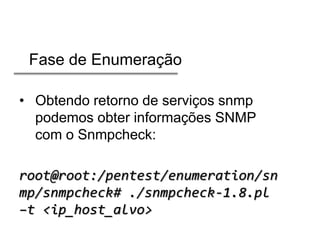

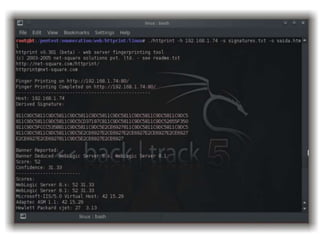

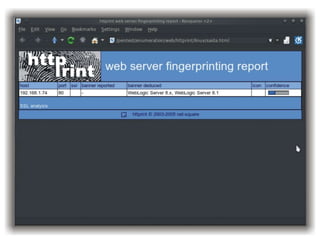

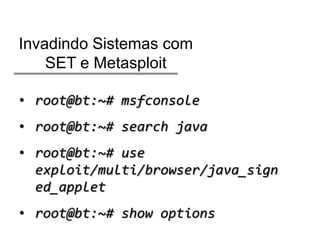

O documento apresenta uma introdução ao uso da ferramenta Backtrack para testes de penetração, destacando suas funcionalidades e etapas da metodologia. Aborda as fases de obtenção de informações, detecção de sistemas ativos, varreduras e exploração de vulnerabilidades, incluindo técnicas como engenharia social e força bruta. Conclui enfatizando a importância de práticas de segurança adequadas para proteger sistemas e usuários.