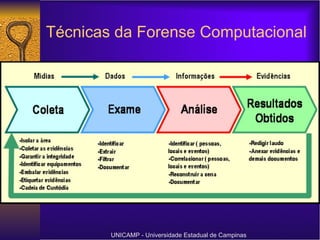

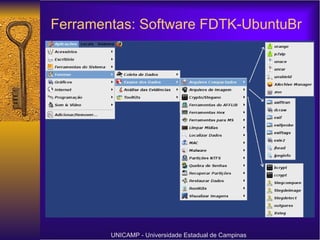

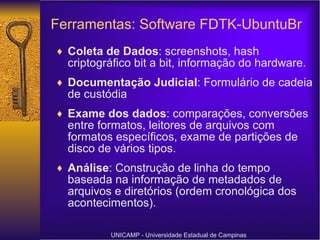

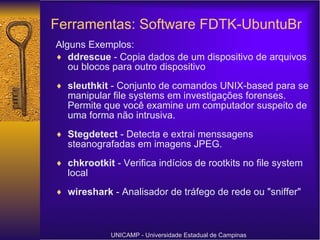

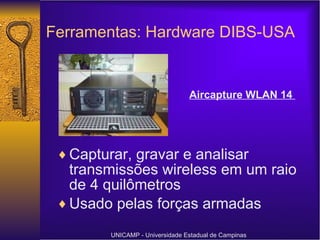

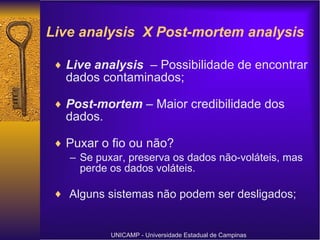

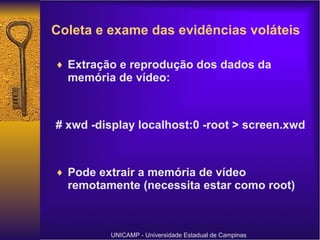

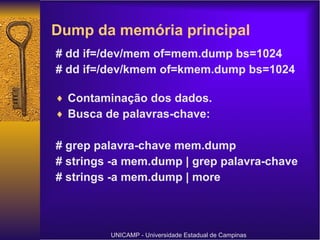

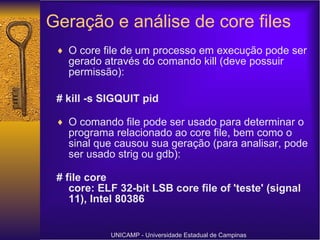

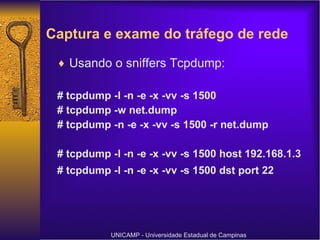

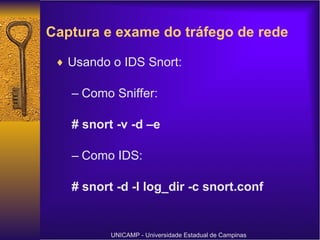

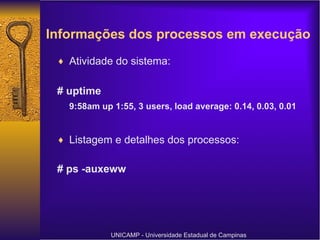

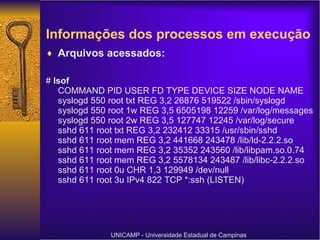

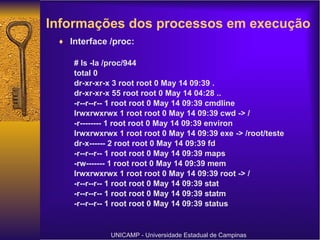

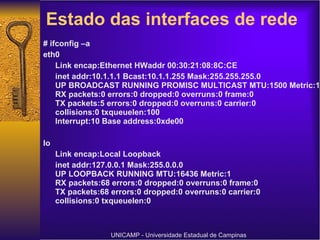

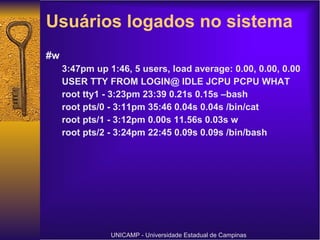

O documento discute técnicas de perícia digital, incluindo coleta de evidências voláteis e não voláteis de computadores suspeitos, uso de ferramentas forenses de software e hardware, e análise de dados como processos, tráfego de rede e arquivos do sistema para investigação de crimes digitais.

![Módulos de kernel carregados #lsmod Module Size Used by serial_cs 5040 0 (unused) pcnet_cs 10052 1 8390 5860 0 [pcnet_cs] ds 6088 2 [serial_cs pcnet_cs] i82365 21276 2 pcmcia_core 43424 0 [serial_cs pcnet_cs ds i82365] bsd_comp 3620 0 UNICAMP - Universidade Estadual de Campinas](https://image.slidesharecdn.com/semsegforense-100920070122-phpapp01/85/Forense-Computacional-33-320.jpg)