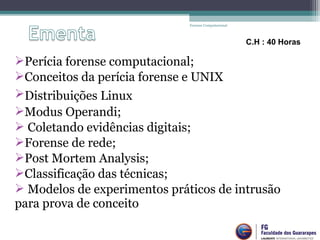

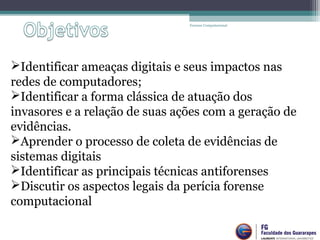

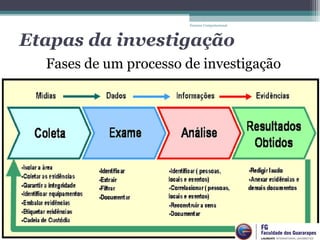

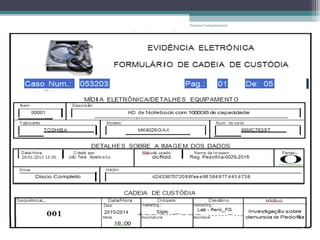

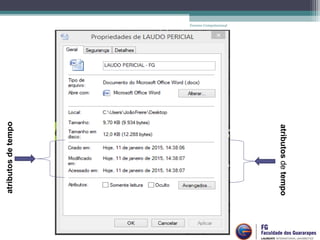

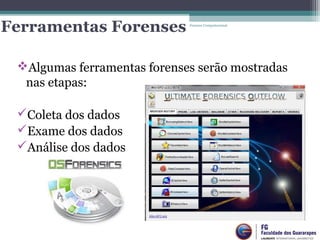

O documento fornece uma introdução à Forense Computacional, descrevendo: 1) Os objetivos de identificar ameaças digitais e extrair evidências de forma sistemática; 2) As etapas do processo de investigação, incluindo coleta, cópia e exame de dados; 3) A análise e interpretação das informações para gerar um laudo pericial conclusivo.