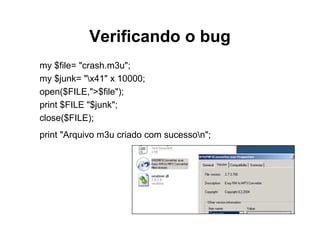

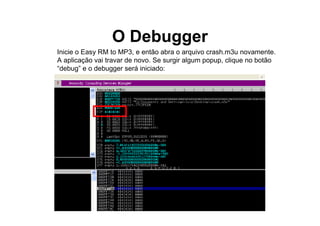

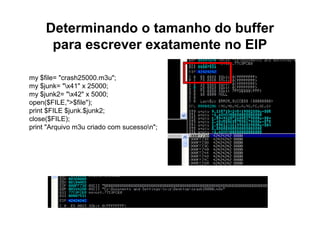

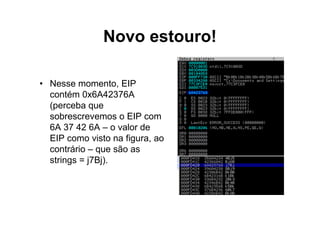

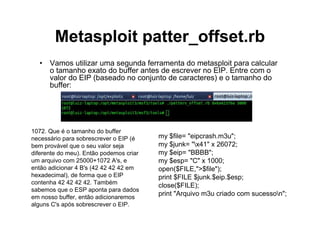

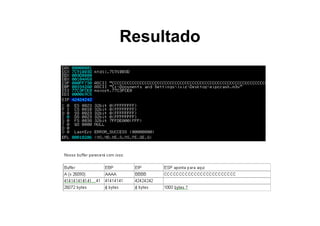

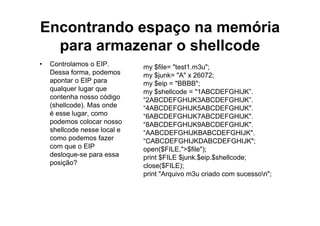

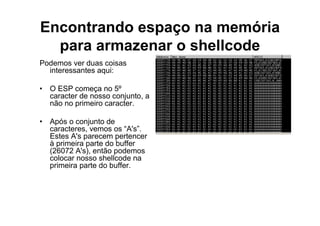

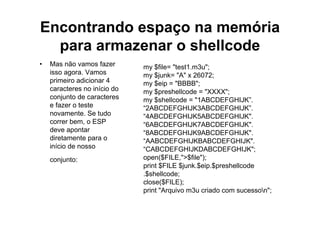

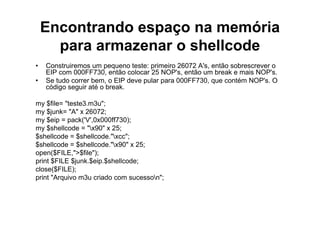

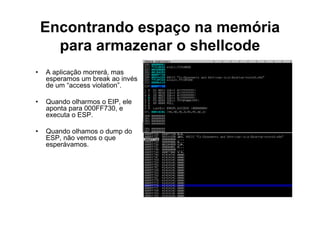

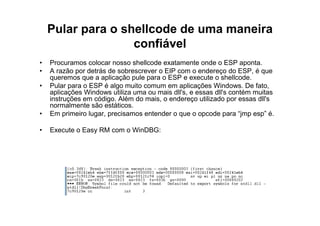

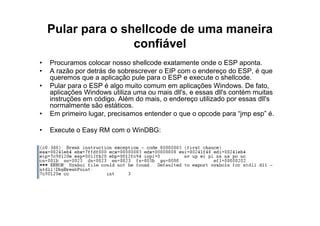

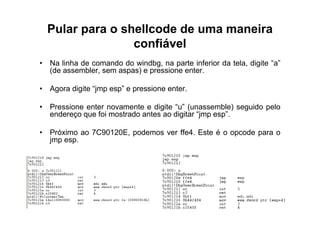

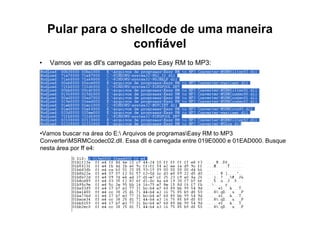

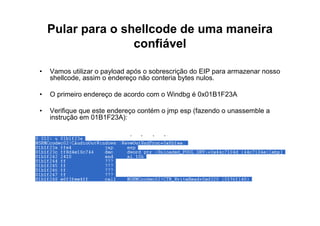

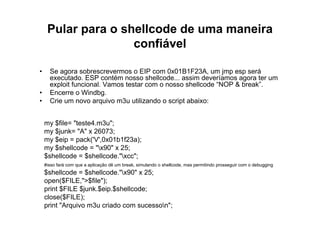

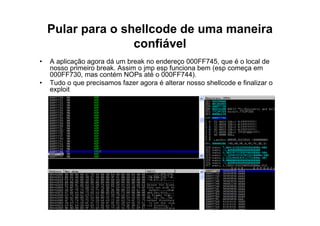

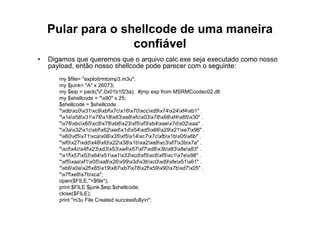

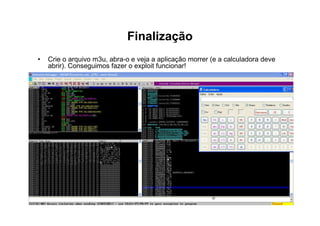

A vulnerabilidade de buffer overflow na aplicação Easy RM to MP3 Converter permite sobrescrever o registro EIP. Após determinar o tamanho exato do buffer, o palestrante mostra como direcionar o fluxo de execução para seu código malicioso ("shellcode") colocado na pilha. Ele então explica como encontrar um local seguro na memória para armazenar o shellcode e faz com que o EIP pule para lá através do opcode "jmp esp".