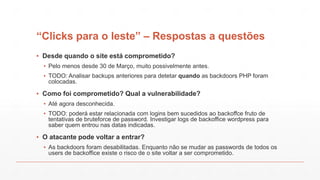

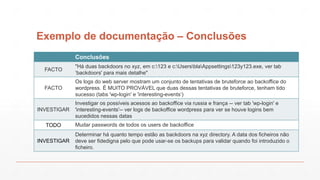

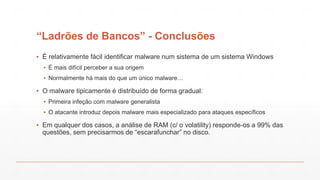

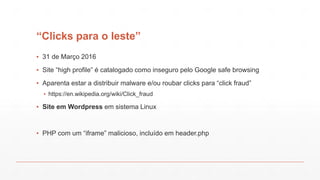

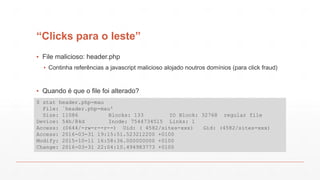

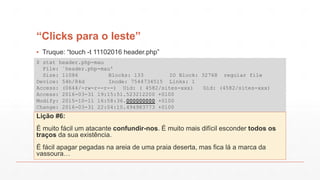

O documento descreve três histórias de investigações forenses realizadas pelo autor. A primeira história envolve um servidor comprometido que estava distribuindo conteúdo pirata. A segunda história envolve investigações de sistemas de clientes bancários para determinar se foram vítimas de fraude. A terceira história envolve um site comprometido que estava redirecionando usuários para sites maliciosos.

![Tentativas de brute-force encontradas

1.2.3.4 - - [30/Mar/2016:12:43:12 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:13 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:15 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:17 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:18 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:20 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:20 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:21 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:22 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:23 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"

1.2.3.4 - - [30/Mar/2016:12:43:23 +0100] "POST /wp-login.php HTTP/1.0" 200 4060 "-" "Mozilla/5.0

(compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)"](https://image.slidesharecdn.com/istcomputerforensics-luisgrangeia-160411091822/85/Computer-Forensics-33-320.jpg)

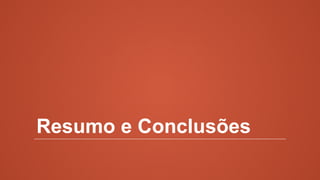

![Análise a listagem de ficheiros locais

▪ Que outros ficheiros suspeitos existem?

▪ Ficheiros PHP na diretoria de uploads? Hmm…

▪ Eram de facto backdoors PHP

▪ Foram acedidas na véspera do ataque ter sido detetado (os logs Web demonstram-no)

▪ (e foram utilizadas para modificar o header.php)

grep /uploads/ wp_all.txt | grep .php

[…]

tree/wp-content/uploads/2008/sys-config.php

tree/wp-content/uploads/2008/4e73ddcf58d0fae8ba48d7d5945c6aba.php

[…]](https://image.slidesharecdn.com/istcomputerforensics-luisgrangeia-160411091822/85/Computer-Forensics-35-320.jpg)