Google hacking é uma técnica de busca que identifica vulnerabilidades e informações específicas através do mecanismo de busca do Google, sendo responsável por mais da metade dos ataques cibernéticos. Dorks são strings utilizadas para buscar essas informações refinadas, permitindo a exploração de falhas em sites, servidores e dispositivos eletrônicos. Exemplos incluem a busca de arquivos de senha, acesso ao phpMyAdmin sem senha, e dispositivos como impressoras e câmeras conectadas à internet.

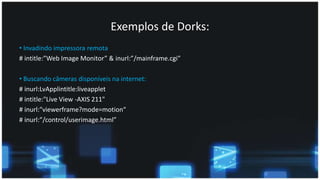

![Exemplos de Dorks:

• Buscando arquivos de anotações de senha:

# intitle:”index of /” senhas.txt

# filetype:txt + senha + com.br

# filetype:txt intext:senha

• Invadindo PhpMyAdmin sem senha

# inurl:”phpmyadmin/index.php” intext:”[ Edit ] [ Create PHP Code ] [ Refresh ]”

• Buscando backup de configurações de CMSs

# intext:"~~Joomla1.txt" title:"Indexof /"

# configuration.php_ “<?phpclass Jconfig{“

# inurl:wp-config.old

#inurl:"configuration.php.old" classJConfig

# inurl:configuration.php.bkp](https://image.slidesharecdn.com/googlehacking-141116202721-conversion-gate02/85/Google-Hacking-Explorando-falhas-de-dispotivos-4-320.jpg)