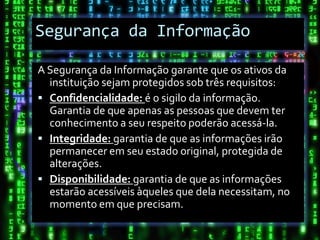

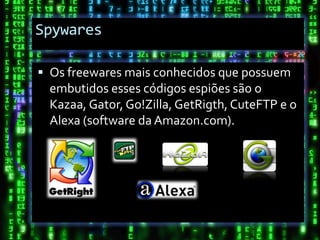

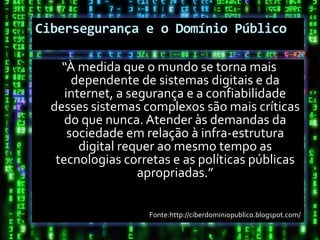

O documento discute a segurança da informação e privacidade na era digital. Aborda conceitos como segurança da informação, segurança nacional, comércio eletrônico e privacidade. Também discute ameaças como cookies, web bugs, spywares e formas de proteger dados pessoais.