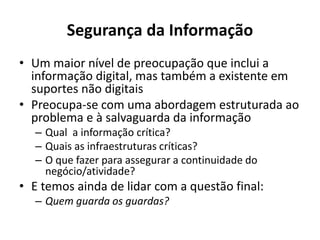

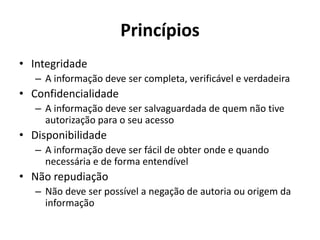

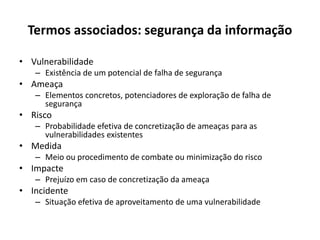

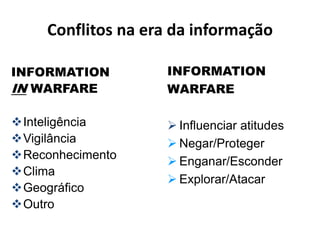

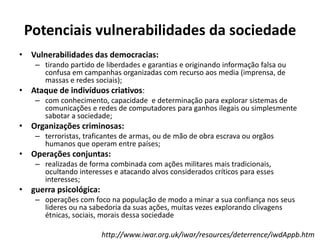

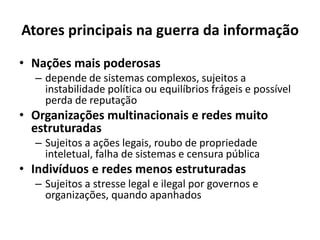

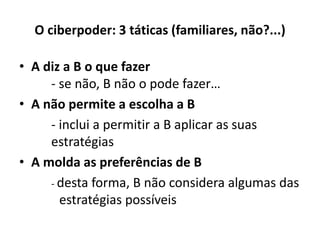

O documento discute a importância da segurança informática no contexto atual da sociedade da informação, destacando a relação entre segurança, soberania e sustentabilidade. Aborda conceitos essenciais de segurança da informação, incluindo a proteção de dados e infraestrutura crítica, além de mencionar os desafios enfrentados, como ataques cibernéticos e a influência da informação em conflitos. Enfatiza a necessidade de colaboração e formação contínua para garantir a segurança em um mundo digital em constante evolução.