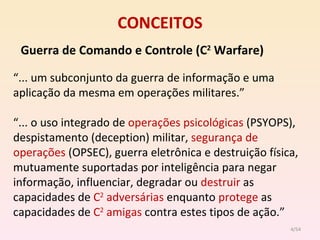

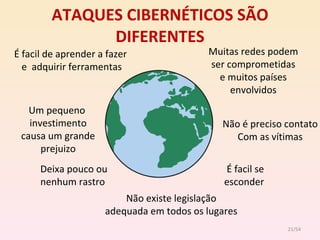

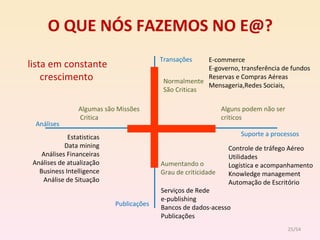

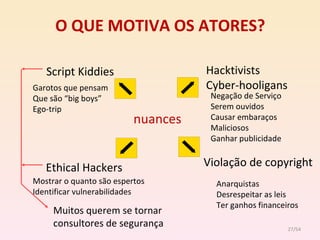

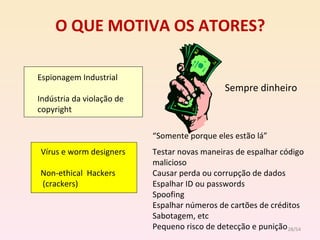

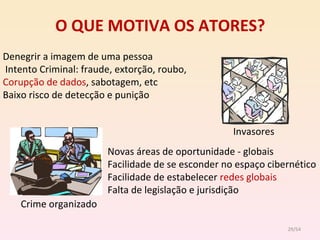

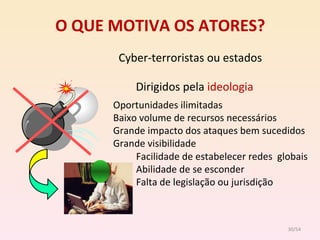

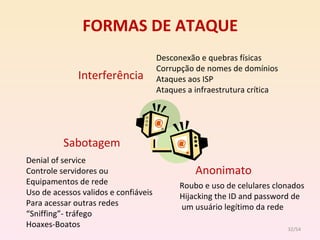

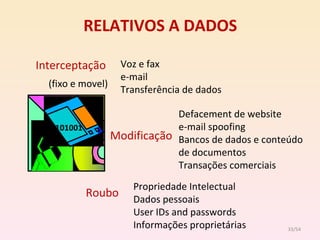

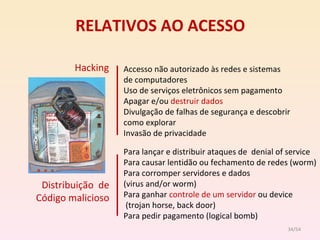

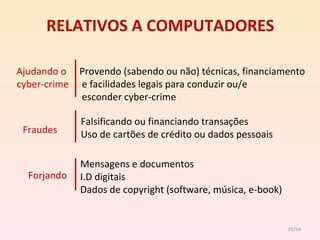

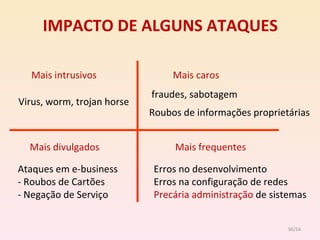

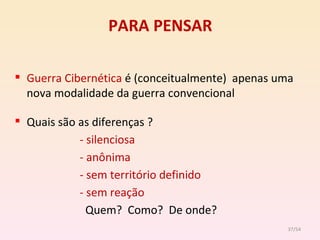

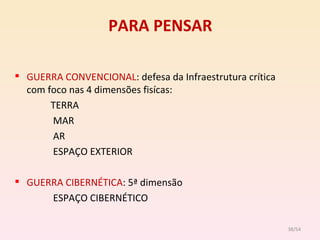

O documento discute os conceitos de guerra cibernética, infraestrutura crítica e tipos de ataques cibernéticos. Ele explica que a dependência em sistemas digitais torna países vulneráveis a ataques que podem afetar múltiplos setores simultaneamente e de forma difícil de rastrear. Motivações para ataques incluem ganhos financeiros, ideologia, vingança e desafio técnico.

![OBRIGADO PELA SUA ATENÇÃO João Rufino de Sales-TC Exército Brasileiro Departamento de Engenharia e Construção – DEC 61 – 3415-5141 [email_address] Apresentação baseada no e-book Technology, Policy, Law, and Ethics Regarding U.S. Acquisition and Use of Cyberattack Capabilities http://www.nap.edu/catalog/12651.html /54](https://image.slidesharecdn.com/guerradecomandoecontrole-final-100329151413-phpapp02/85/Guerra-De-Comando-E-Controle-Final-62-320.jpg)