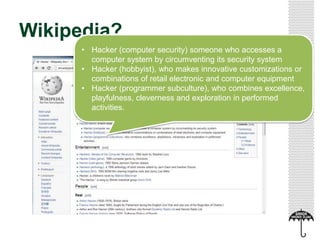

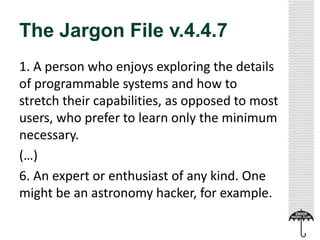

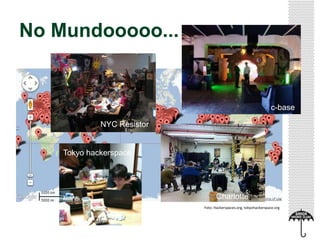

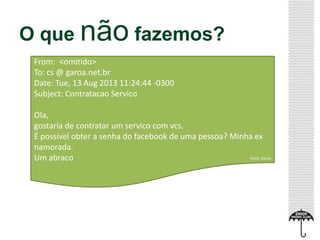

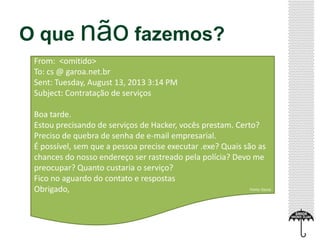

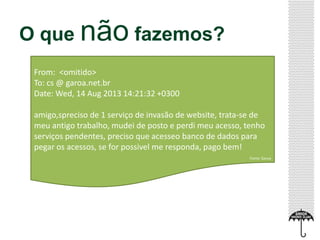

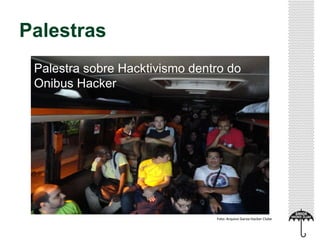

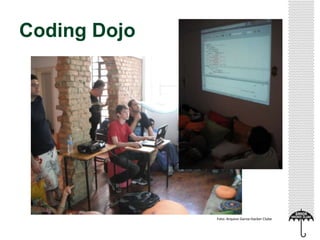

O documento apresenta hackerspaces e cultura hacker, discutindo o significado do termo "hacker" e descrevendo hackerspaces como espaços físicos comunitários onde pessoas compartilham conhecimento em atividades como oficinas, projetos, eventos e mais, sem realizar serviços ilegais como invasão de sistemas ou quebra de senhas.