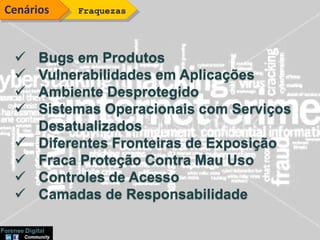

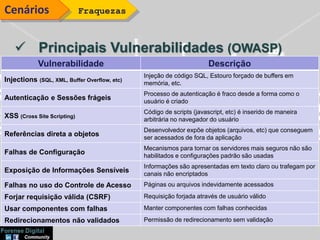

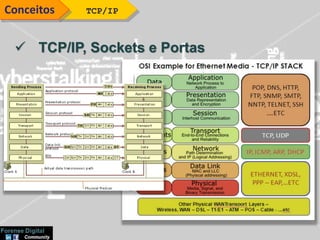

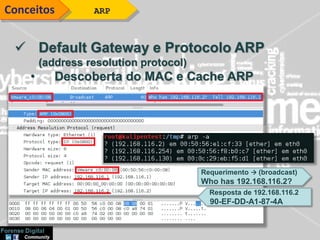

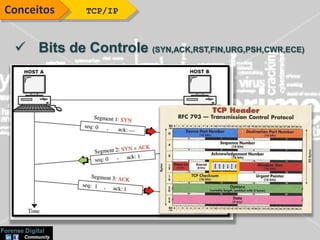

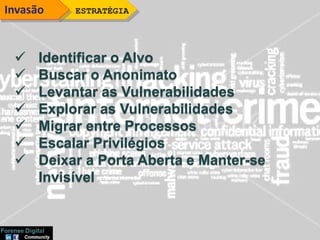

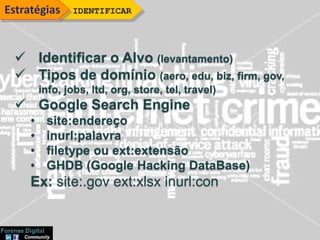

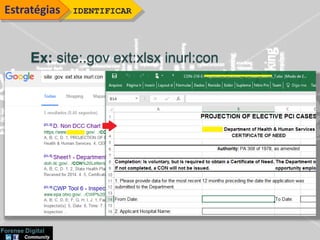

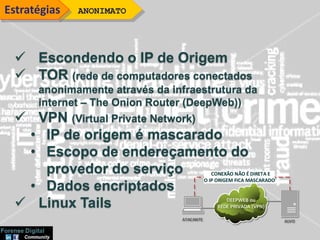

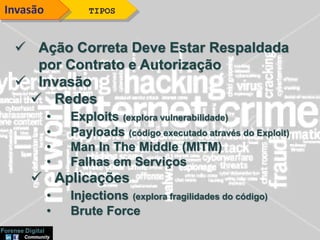

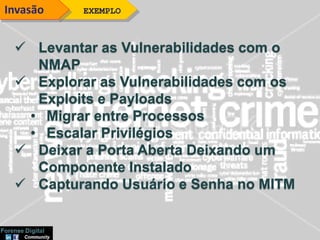

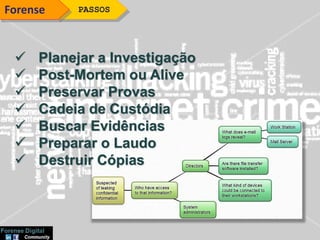

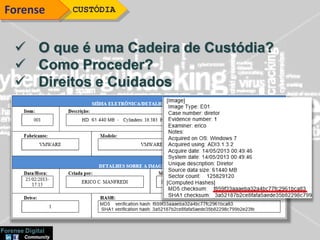

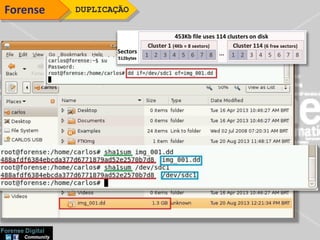

O documento apresenta uma discussão sobre estratégias de invasão cibernética, análise forense digital e recomendações de segurança da informação de acordo com o CISSP. O texto aborda conceitos de segurança da rede, metodologias de invasão, técnicas forenses e medidas para prevenir vulnerabilidades com foco na segurança da aplicação e controle de acesso.