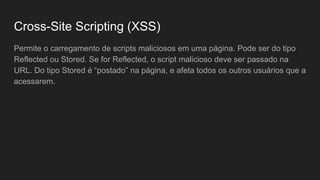

O documento fornece uma introdução abrangente à segurança da informação, abordando vulnerabilidades em aplicações web, segurança wireless, e ataques de negação de serviço. Ele detalha técnicas de exploração, como SQL injection e cross-site scripting, além de apresentar ferramentas e práticas de segurança. Contém ainda orientações sobre como aprender hacking eticamente e recursos para testar conhecimentos na área.

![Remote Code Execution

Permite a execução remota de códigos.

Exemplo: Uma funcionalidade que permite a execução do comando “ping” mas

não trata corretamente a entrada do usuário.

<?php

$ip = $_GET["ip"];

echo system("ping $ip");

?>

Entrada maliciosa: “| dir”](https://image.slidesharecdn.com/minicursoseguranadainformao-161123153808/85/Introducao-a-Seguranca-da-Informacao-8-320.jpg)

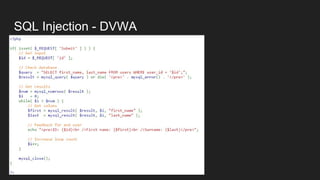

![SQL Injection

Permite a injeção de instruções SQL

Exemplo: Uma funcionalidade que busca dados de um usuário;

<?php

$user = $_GET['usuario'];

$sql = "SELECT * FROM usuarios WHERE usuario = '$user'";

$res = mysql_query($sql);

print_r($res);

?>

Entrada maliciosa: ‘ or ‘1’=’](https://image.slidesharecdn.com/minicursoseguranadainformao-161123153808/85/Introducao-a-Seguranca-da-Informacao-9-320.jpg)

![Authentication Bypass - SQL Injection

<?php

$usuario = $_POST['usuario'];

$senha = $_POST['senha'];

$dados_usuario = getUsuario($usuario, $senha); //Método vulnerável

if($dados_usuario != NULL){

echo 'Bem vindo ' . $dados_usuario->nome;

}

?>

Entrada maliciosa: admin’--](https://image.slidesharecdn.com/minicursoseguranadainformao-161123153808/85/Introducao-a-Seguranca-da-Informacao-18-320.jpg)