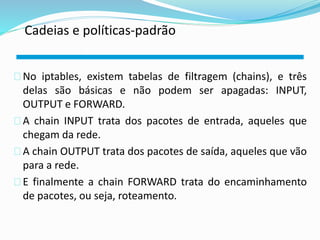

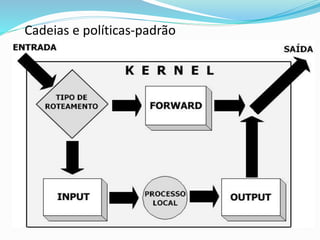

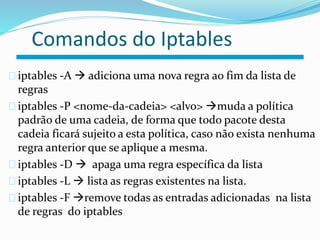

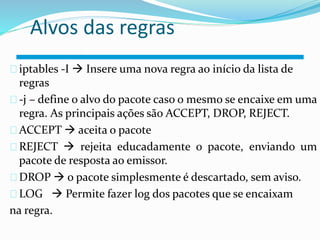

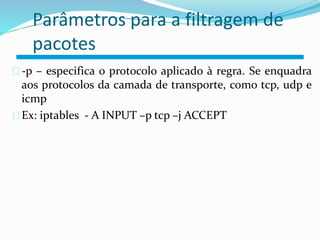

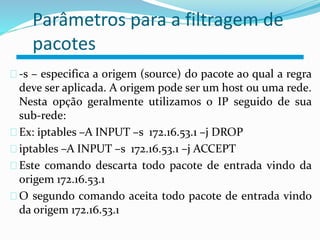

O documento discute o iptables, um firewall nativo do Linux. Explica que o iptables faz parte do kernel e é mais rápido do que firewalls instalados como aplicações. Descreve as tabelas básicas do iptables (INPUT, OUTPUT, FORWARD) e comandos como -A, -P e -L para adicionar, definir políticas e listar regras.