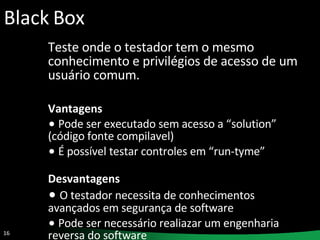

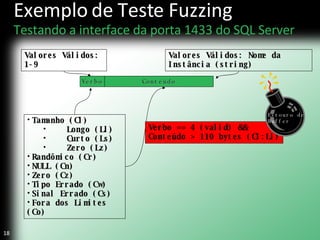

1) O documento discute testes de segurança de software, abordagens como white-box e black-box, e a importância da modelagem de ameaças para planejar testes.

2) É explicado que testes de segurança buscam garantir não repúdio, controle de acesso e privacidade de dados.

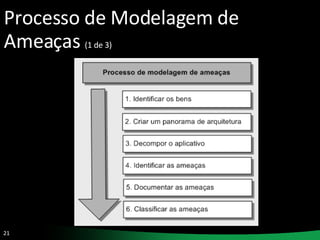

3) A modelagem de ameaças mapeia riscos e ajuda a definir requisitos de segurança.

![Exemplo de Buffer Overflow void CopyStuff(string data) { char buffer[128]; strcpy(buffer,data); // do other stuff } Se este dado é maior do que o buffer Então esta função irá estourar o buffer](https://image.slidesharecdn.com/seg303welias-1225209228453741-9/85/Testes-de-Seguranca-de-Software-tech-ed-2008-7-320.jpg)