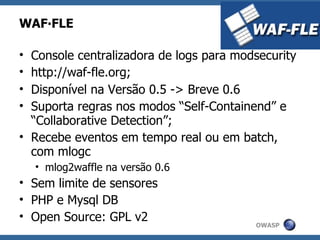

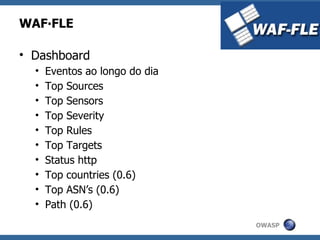

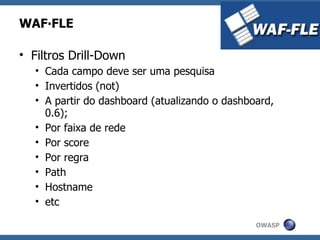

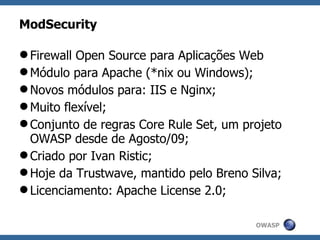

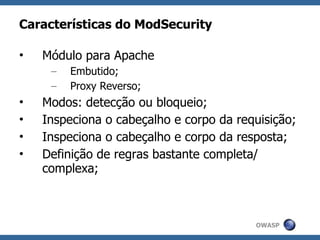

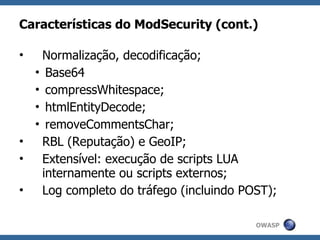

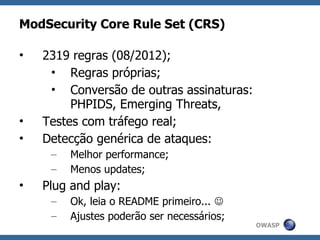

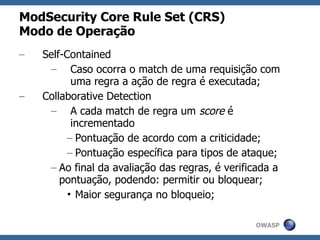

Este documento fornece um resumo sobre o ModSecurity, um firewall de aplicação web (WAF) open source. Ele discute como o ModSecurity funciona, como ele é implantado e como ele analisa solicitações e respostas para detectar ataques. O documento também aborda o conjunto de regras principais do ModSecurity e ferramentas como o WAF-FLE para visualização de logs.

![Fases de Processamento

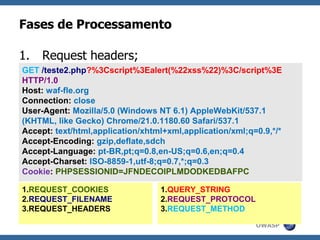

5. Logging

Message: Pattern match "< ?scriptb" at

ARGS_NAMES:<script>alert("xss")</script>. [file

"/etc/mod_security/modsecurity_crs_41_xss_attacks.conf"] [id "958051"] [rev

"2.1.1"] [msg "Cross-site Scripting (XSS) Attack"] [data "<script"] [severity

"CRITICAL"] [tag "WEB_ATTACK/XSS"] [tag "WASCTC/WASC-8"] [tag

"WASCTC/WASC-22"] [tag "OWASP_TOP_10/A2"] [tag "OWASP_AppSensor/IE1"]

[tag "PCI/6.5.1"]

Message: Warning. Operator GE matched 19 at TX:inbound_anomaly_score. [file

"/etc/mod_security/modsecurity_crs_60_correlation.conf"] [msg "Inbound Anomaly

Score Exceeded (Total Inbound Score: 48, SQLi=, XSS=48): IE XSS Filters - Attack

XSS=48

Detected"]

Action: Intercepted (phase 2)

...

Producer: ModSecurity for Apache/2.6.2 ...; core ruleset/2.1.1.

Server: Apache

OWASP](https://image.slidesharecdn.com/owaspbsbmodsecurityklaubert-herr-v2012-120904071514-phpapp01/85/OWASP_BSB_20120827_mod_security_KLAUBERTHERR-35-320.jpg)