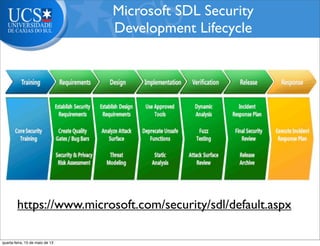

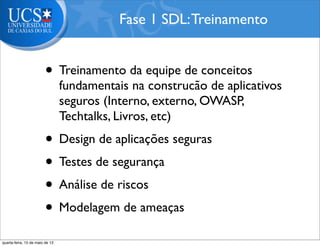

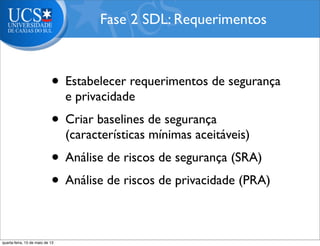

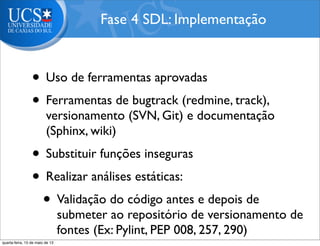

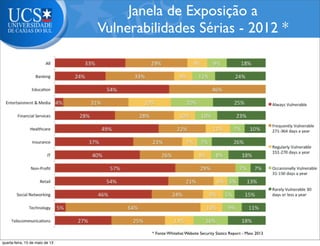

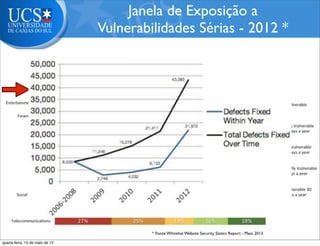

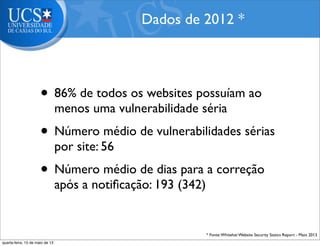

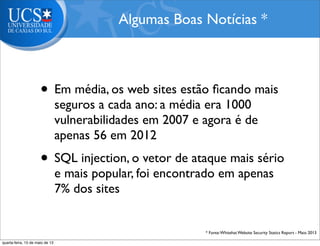

O documento discute a importância da segurança no desenvolvimento de software. Apresenta estatísticas mostrando que a maioria das vulnerabilidades estão em software e levam meses para serem corrigidas. Também descreve o Ciclo de Vida de Desenvolvimento Seguro (SDL) da Microsoft, um framework para integrar práticas de segurança ao longo do ciclo de vida do software.

![• 10 Reasons SQL Injection Still Works

http://is.gd/w7qHC4

• Software [In]security:Top 11 Reasons

Why Top 10 (or Top 25) Lists Don’t Work

http://is.gd/sq8w1c

• 2011 CWE/SANS Top 25 Most

Dangerous Software Errors

http://cwe.mitre.org/top25/

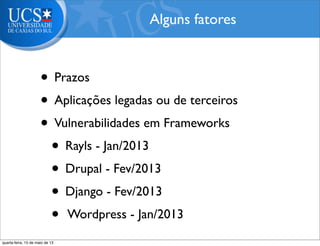

Alguns fatores

quarta-feira, 15 de maio de 13](https://image.slidesharecdn.com/segurancaemdesenvolvimentodesoftware-130515085059-phpapp01/85/Seguranca-em-desenvolvimento-de-software-17-320.jpg)