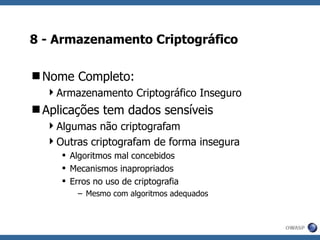

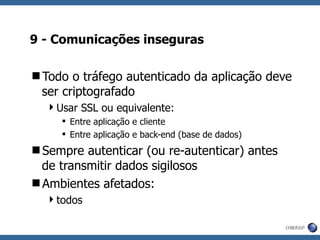

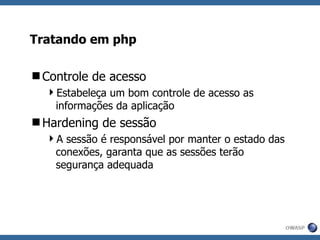

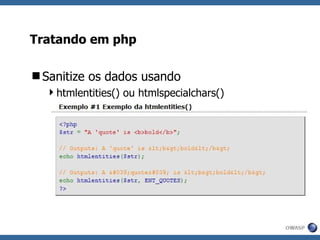

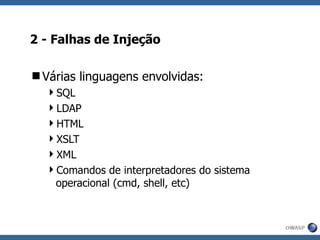

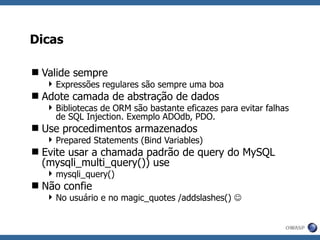

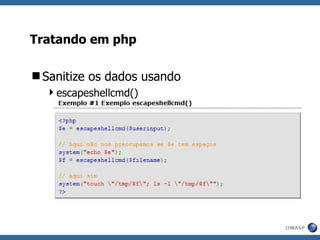

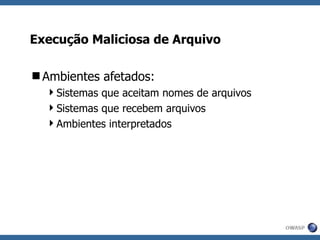

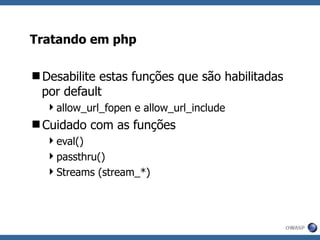

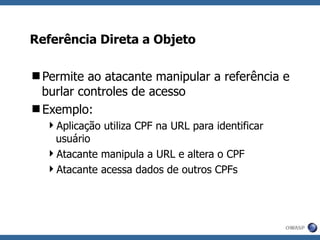

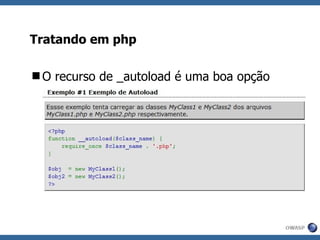

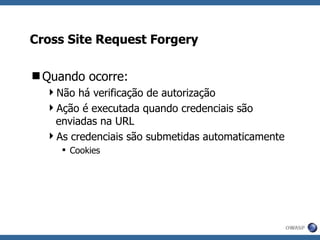

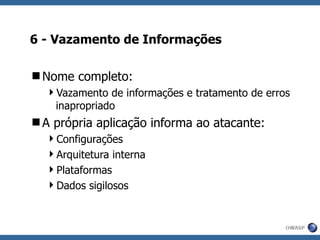

O documento resume as 10 principais vulnerabilidades de segurança em aplicações web segundo o OWASP Top 10, fornecendo dicas para tratá-las em PHP. São elas: XSS, falhas de injeção, execução maliciosa de arquivos, referência direta a objetos, CSRF, vazamento de informações, furo de autenticação, armazenamento criptográfico inseguro, comunicações inseguras e restrições de acesso a URLs. O documento incentiva o uso de bibliotecas e boas práticas de codificação para pre

![Tratando em php Evite Que funções críticas na aplicação sejam feitas sem a necessidade de re-autenticação Não use apenas $_REQUEST[‘input‘] Utilize Corretamente $_COOKIE, $_GET e $_POST Token em todas as requisições](https://image.slidesharecdn.com/top10phpconference-1228049921256270-8/85/Tratando-as-vulnerabilidades-do-Top-10-com-php-36-320.jpg)

![Dicas Nunca faça Armazenamento de senhas. Nem mesmo criptografadas Não use mais md5 e sha-1 Faça Armazene apenas o hash + salt das senhas Fortaleça as configurações de sessão session.save_path = [diretório protegido] session.cookie_httponly = 1 (acesso apenas por HTTP) session.cookie_secure = 1 (força o uso de HTTPS)](https://image.slidesharecdn.com/top10phpconference-1228049921256270-8/85/Tratando-as-vulnerabilidades-do-Top-10-com-php-44-320.jpg)