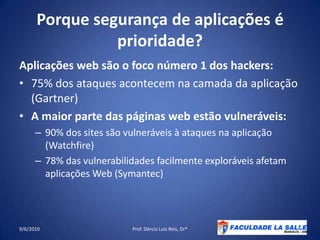

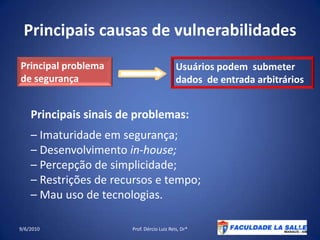

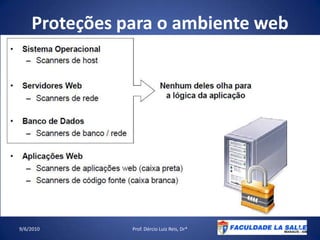

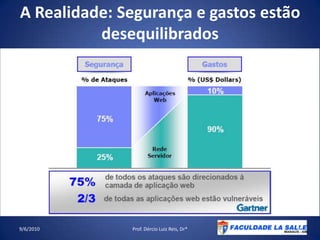

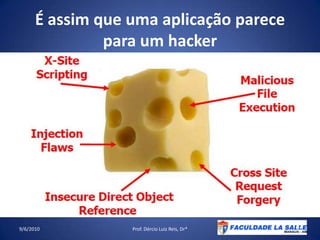

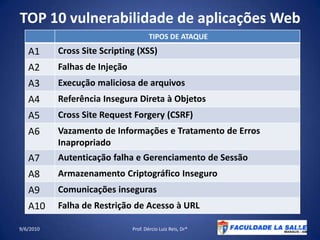

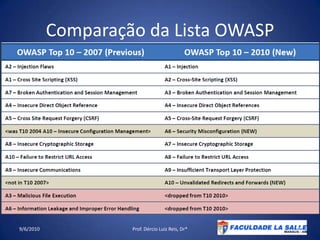

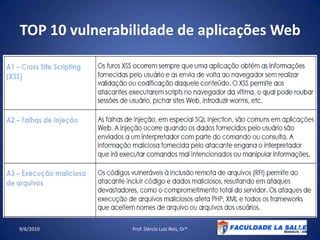

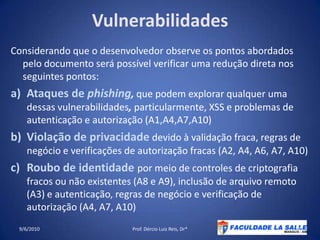

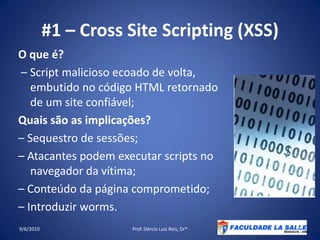

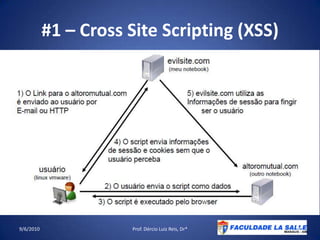

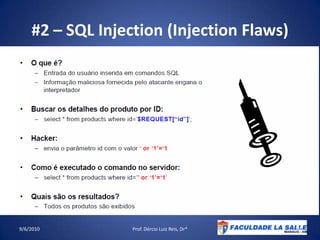

O documento discute a importância da segurança de aplicações web, mencionando que 75% dos ataques acontecem na camada da aplicação e que 90% dos sites são vulneráveis a ataques. Também aborda causas comuns de vulnerabilidades, como dados de entrada não validados, e recomendações para desenvolvedores, como validação de dados, testes de segurança e uso de guias como OWASP.