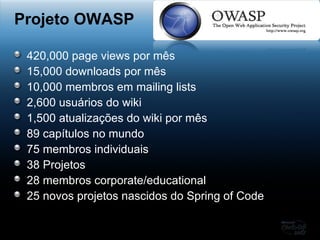

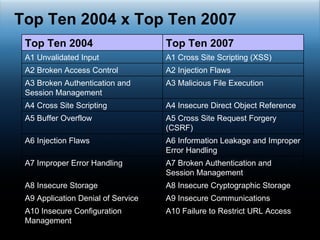

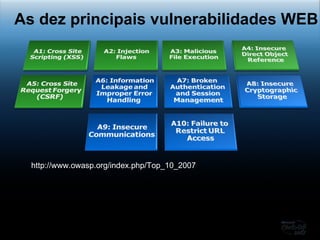

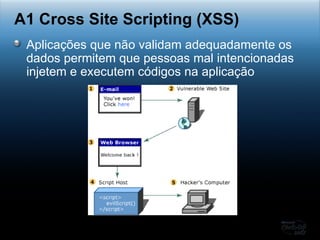

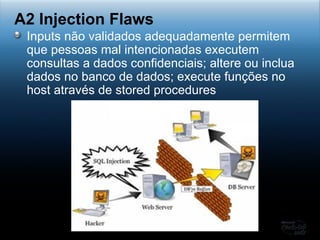

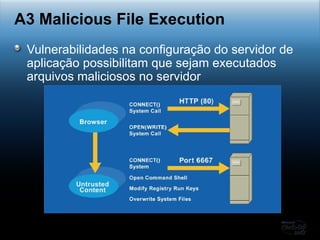

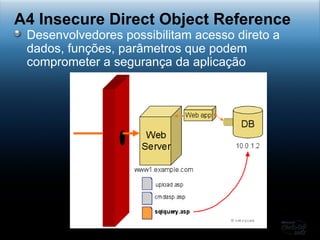

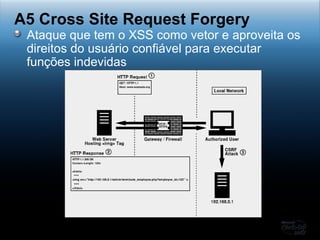

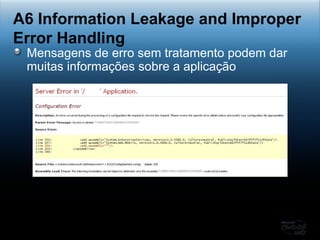

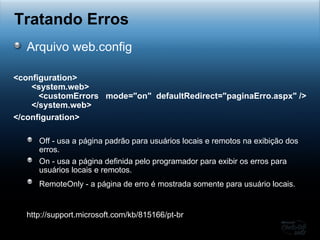

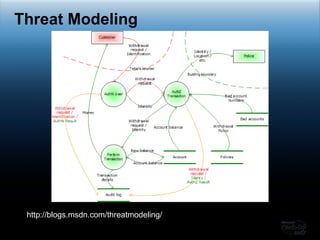

O documento resume as 10 principais vulnerabilidades em aplicações web segundo o OWASP (Open Web Application Security Project) e os recursos do .NET para mitigá-las, como validação de dados, autenticação e gerenciamento de sessão, criptografia e configuração de erros.