Incorporar apresentação

Baixado 81 vezes

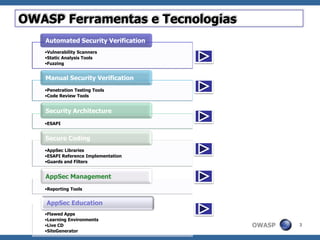

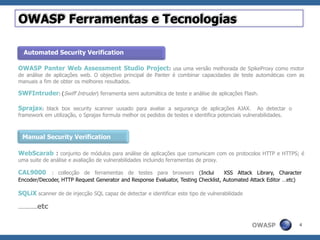

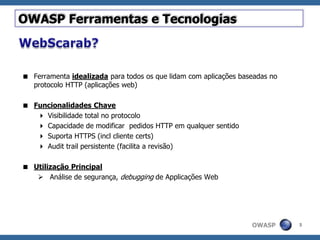

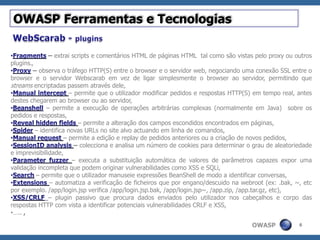

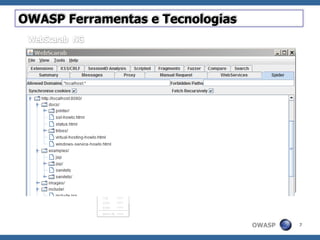

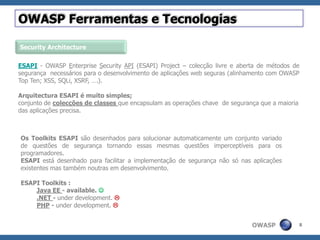

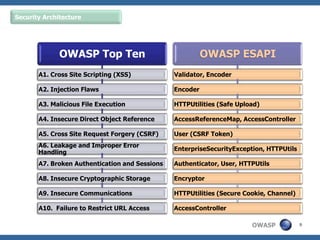

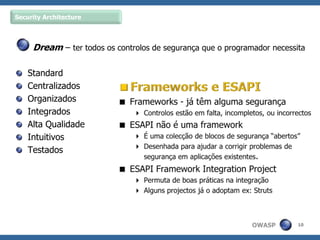

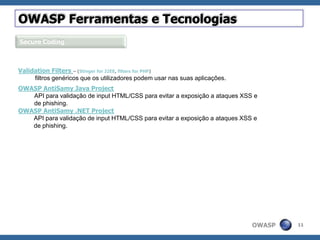

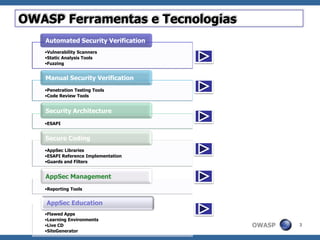

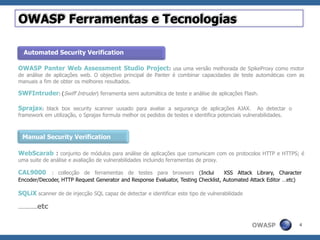

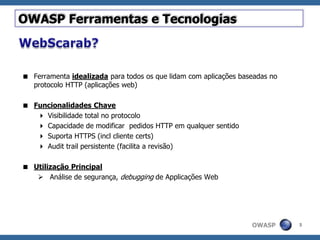

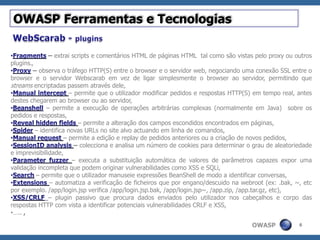

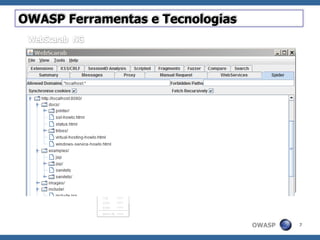

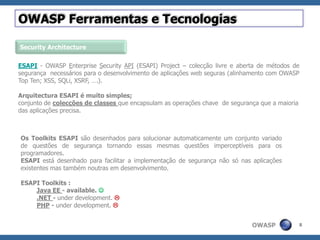

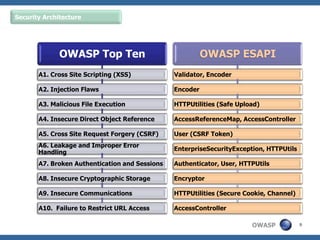

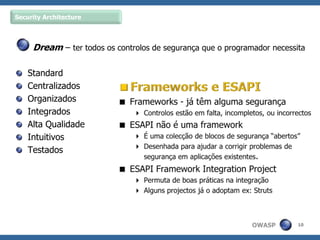

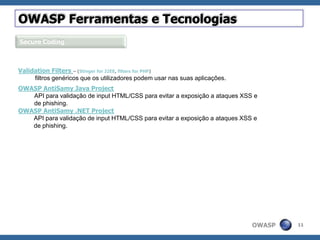

O documento fornece um resumo das principais ferramentas e tecnologias da OWASP (Open Web Application Security Project) para verificação e auditoria de segurança de aplicações web, desenvolvimento seguro de código e educação em segurança de aplicações. As categorias cobertas incluem verificação automática e manual de segurança, arquitetura de segurança, codificação segura, gestão de segurança de aplicações e educação em segurança de aplicações.