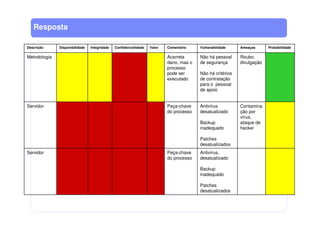

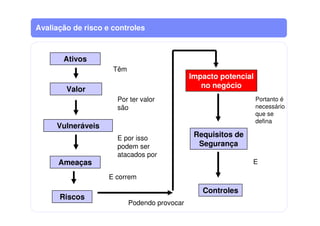

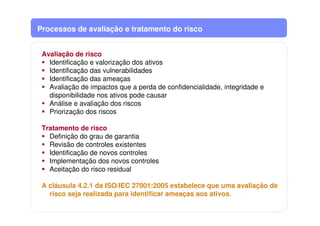

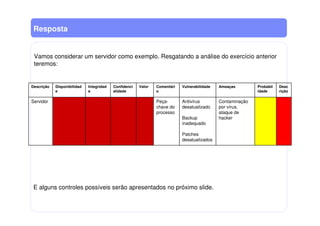

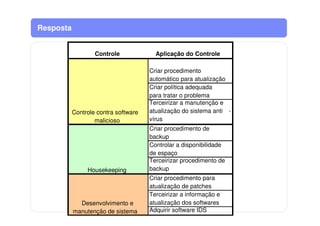

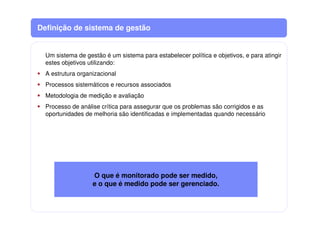

Este documento apresenta conceitos sobre riscos de segurança, processos de avaliação e tratamento de risco, sistemas de gestão e Sistemas de Gestão de Segurança da Informação (SGSI). Inclui exemplos de riscos, controles e exercícios para identificar riscos e controles para ativos. Também explica o que é um sistema de gestão e seus elementos, além de fatores críticos para o sucesso de um SGSI.