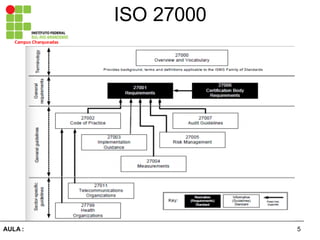

O documento apresenta uma série de aulas sobre segurança da informação e normas relacionadas. As aulas discutem conceitos como normas, objetivos da normalização, ISO 27000, ISO 27001, ISO/IEC 27002 e sua estrutura e aplicação prática em diferentes áreas da segurança da informação como política, recursos humanos, ativos, acesso, comunicações e gestão de incidentes.