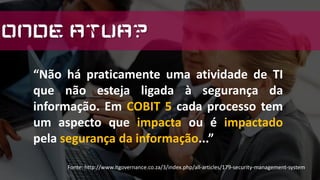

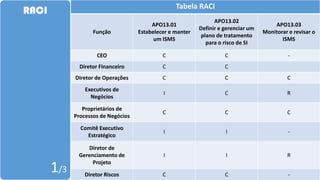

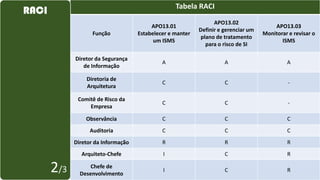

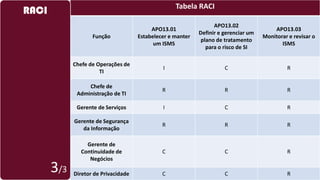

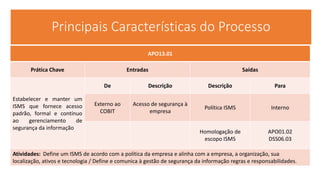

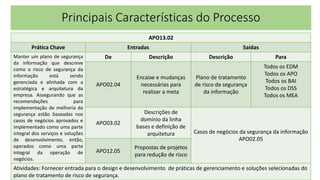

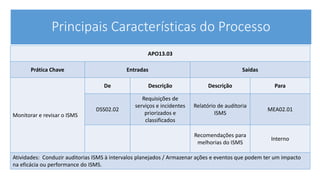

O documento discute a importância da gestão da segurança da informação nas organizações. Gerenciar a segurança da informação requer definir, operar e monitorar um sistema de gestão de segurança da informação para manter os riscos de segurança dentro de níveis aceitáveis. Isso envolve estabelecer um ISMS de acordo com a política da empresa, manter um plano de tratamento de riscos de segurança da informação e monitorar e revisar regularmente o ISMS.