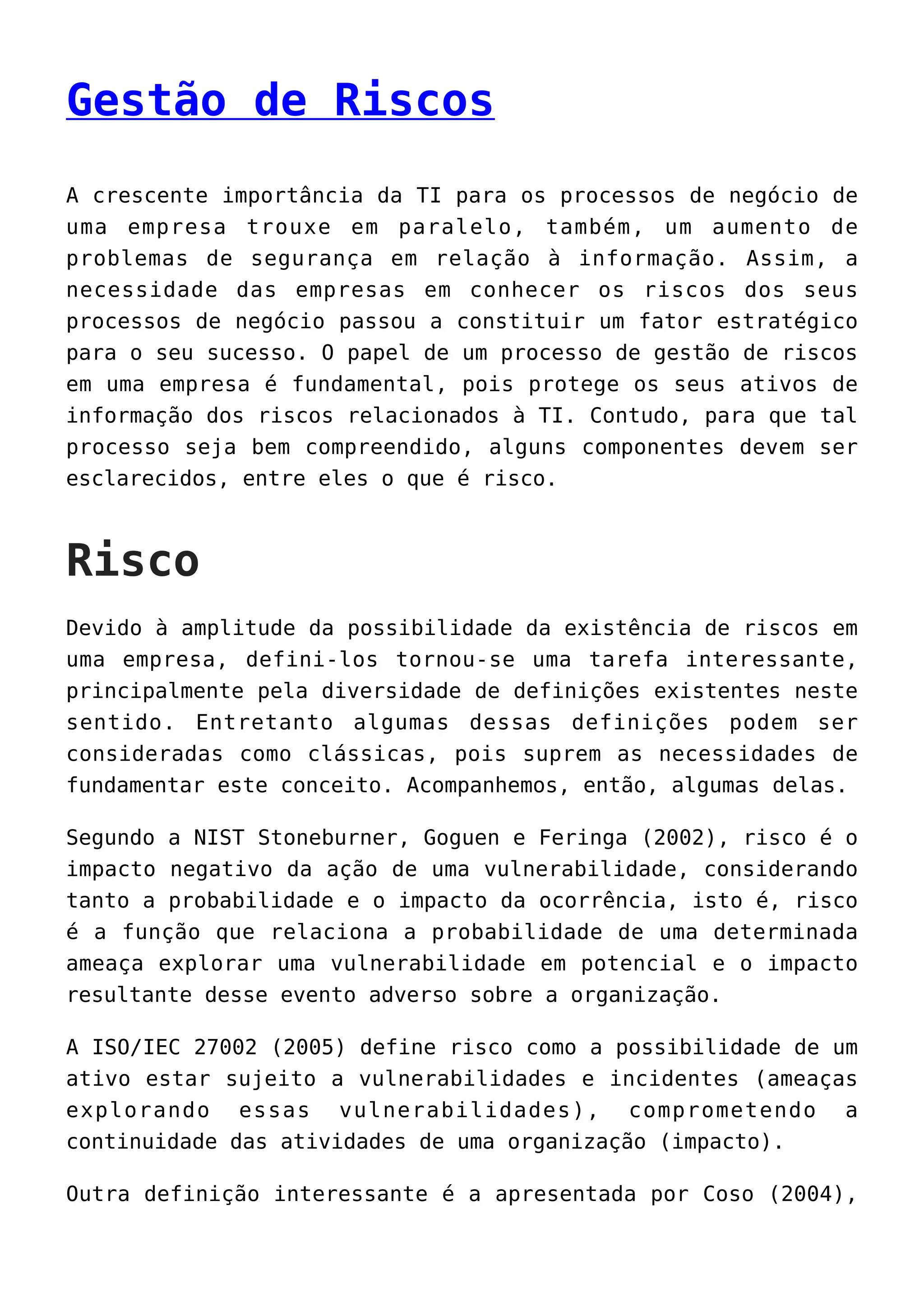

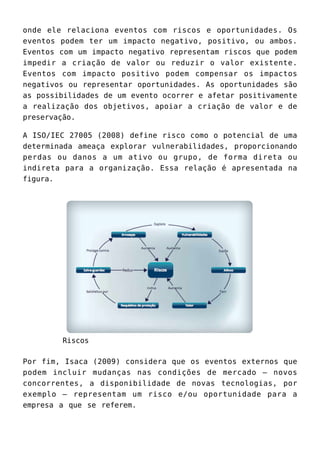

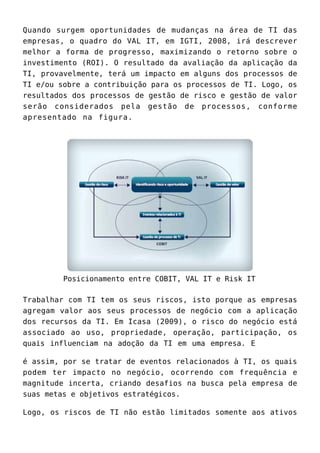

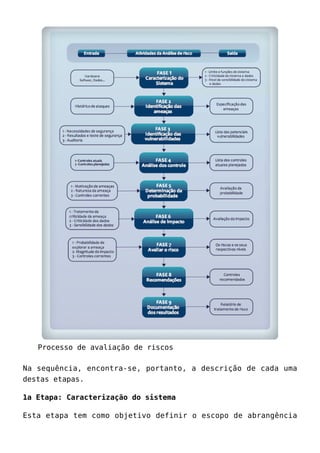

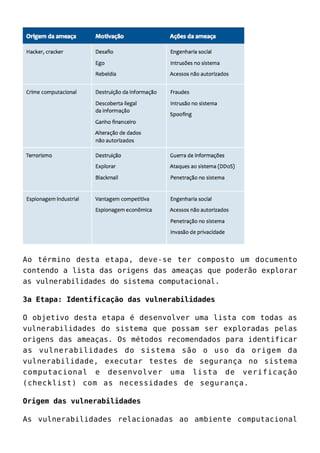

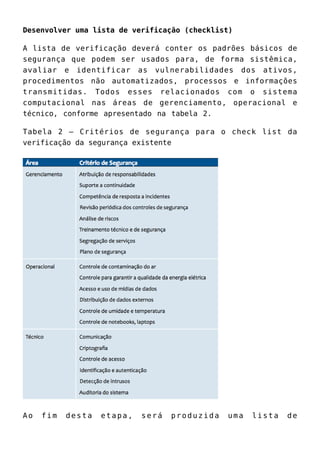

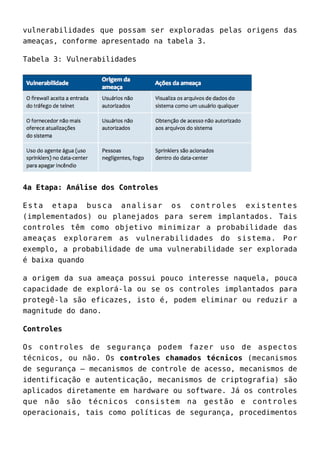

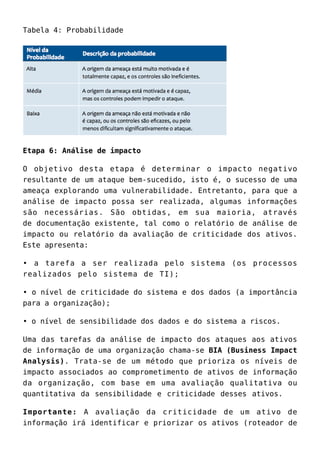

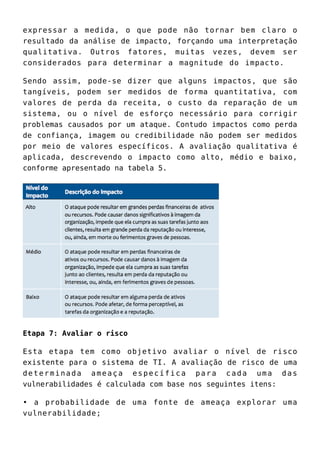

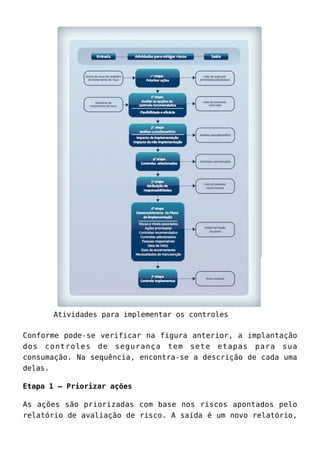

O documento discute gestão de riscos de TI em empresas. Apresenta a importância de se conhecer os riscos dos processos de negócio e de se ter um processo de gestão de riscos para proteger os ativos de informação. Descreve os processos de avaliação de riscos, identificação de ameaças e vulnerabilidades como parte fundamental da gestão de riscos.