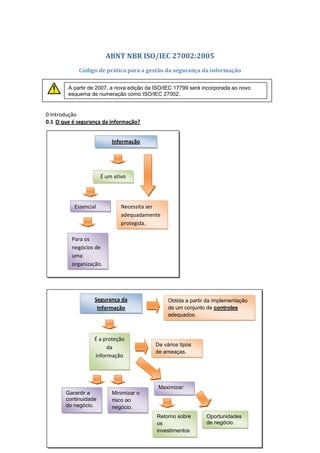

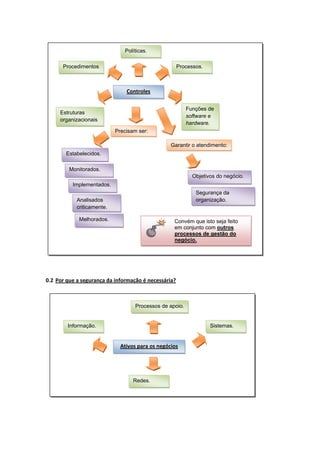

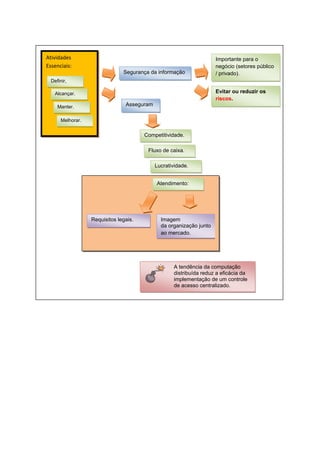

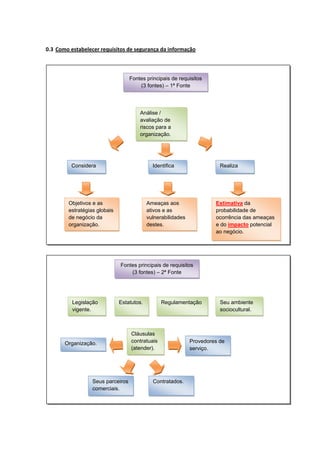

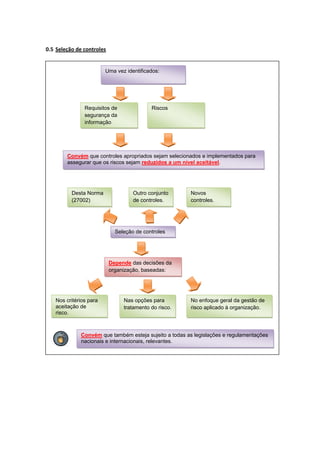

O documento apresenta uma introdução sobre segurança da informação, definindo o que é, por que é necessária e como estabelecer requisitos. Apresenta também os principais pontos para o início de um programa de segurança, como política, atribuição de responsabilidades, conscientização e análise de riscos.