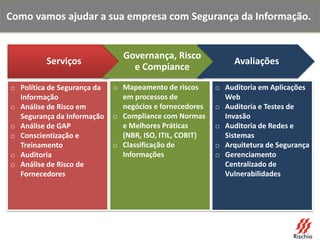

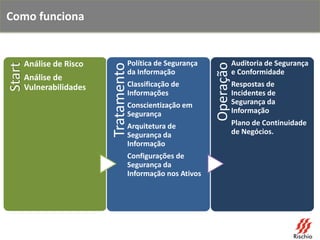

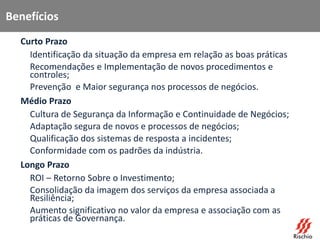

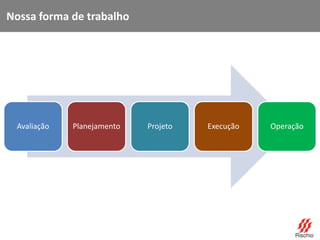

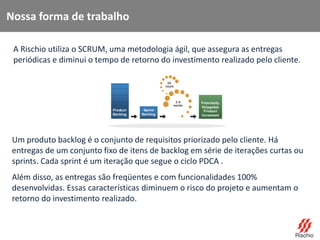

O documento discute os desafios da gestão da segurança da informação em ambientes globalizados, com foco em confidencialidade, integridade e disponibilidade das informações. A empresa Rischio oferece serviços de segurança da informação, como auditorias, testes de invasão, mapeamento de riscos e compliance com normas do setor.