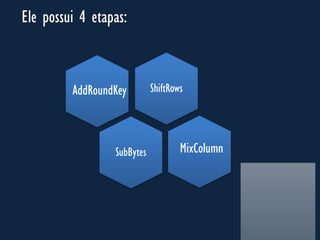

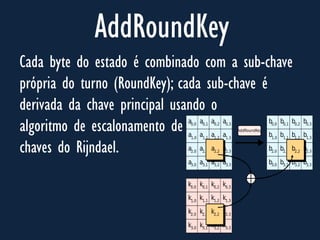

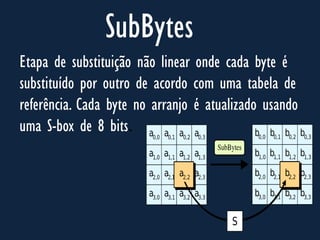

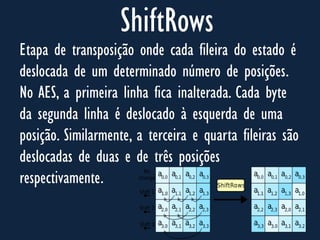

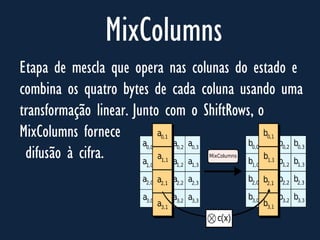

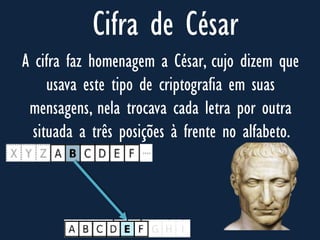

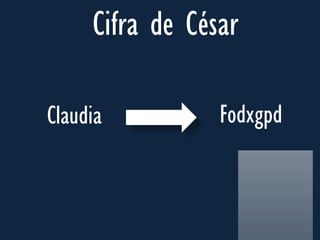

O documento discute criptografia simétrica, que usa a mesma chave secreta para criptografar e descriptografar mensagens. Detalha a história da criptografia, incluindo a Cifra de César e a máquina Enigma. Explora algoritmos simétricos como DES, IDEA e AES, focando no AES de quatro etapas: AddRoundKey, SubBytes, ShiftRows e MixColumns.

![“[...] o elemento que dá acesso à mensagem oculta

trocada entre duas partes, é igual (simétrica) para

ambas as partes e deve permanecer em segredo

(privada). Tipicamente, esta chave é representada por

uma senha, usada tanto pelo remetente para codificar a

mensagem numa ponta, como pelo destinatário para

decodificá-la na outra” (OLIVEIRA, 2006, pag. 02).](https://image.slidesharecdn.com/apresentaocriptografiasimetricaslideshare-140729015107-phpapp02/85/Criptografia-simetrica-19-320.jpg)