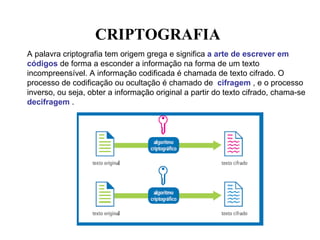

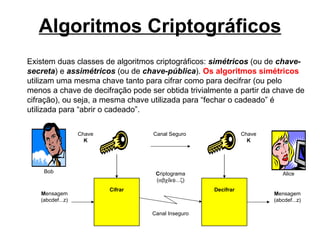

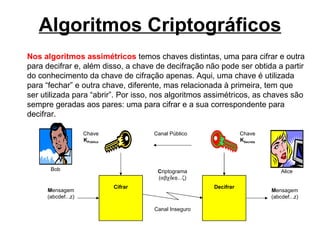

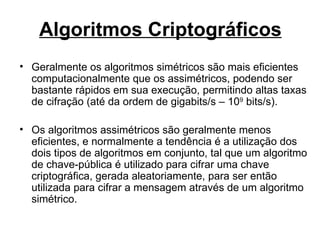

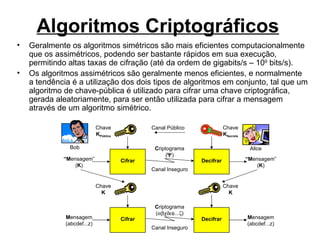

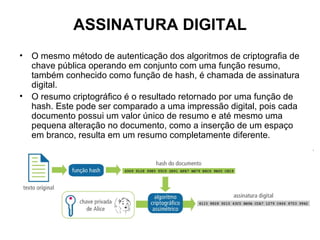

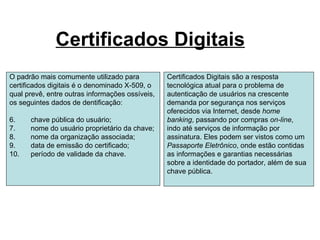

O documento discute criptografia, assinatura digital e certificados digitais. Apresenta os algoritmos criptográficos simétricos e assimétricos e como eles são usados em conjunto para garantir segurança nas comunicações. Explica que certificados digitais são usados para autenticar identidades e chaves públicas na Internet, permitindo transações eletrônicas seguras entre indivíduos, empresas e governo.