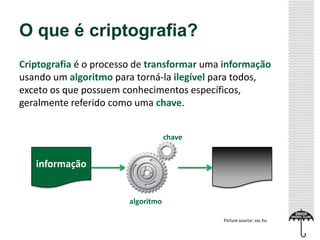

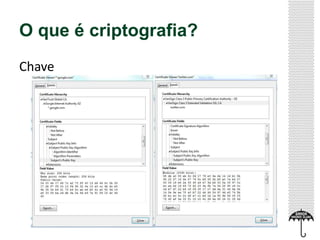

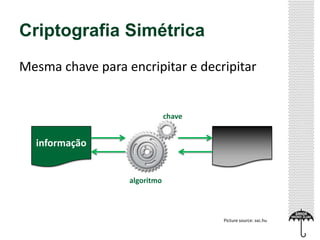

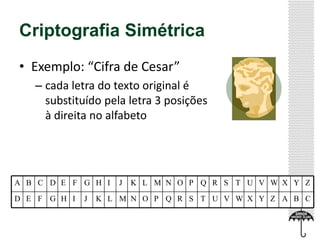

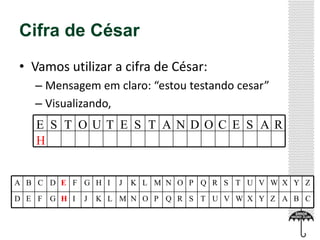

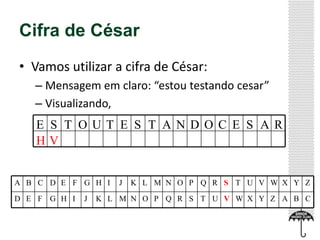

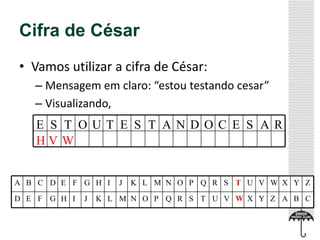

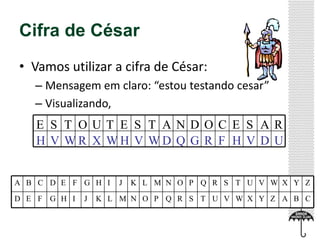

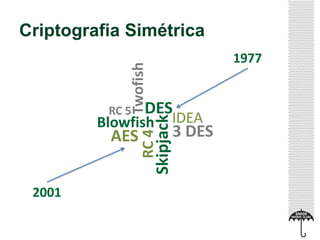

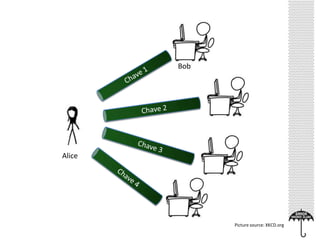

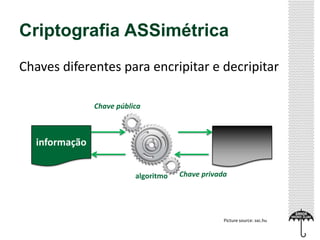

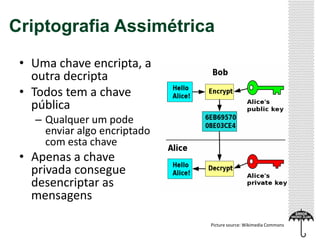

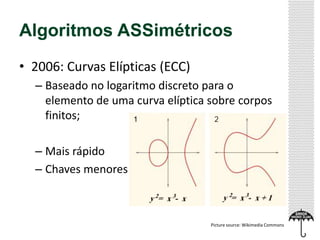

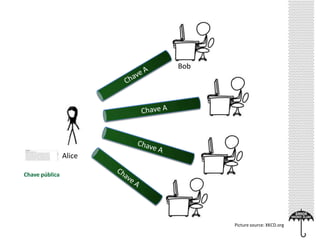

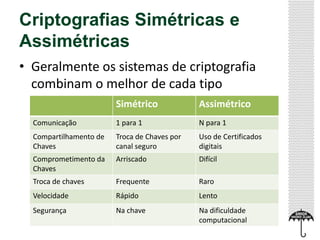

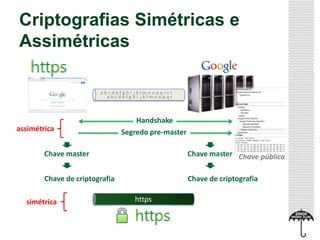

O documento discute criptografia simétrica e assimétrica, explicando como a primeira utiliza a mesma chave para encriptar e decriptar informações, enquanto a segunda usa chaves diferentes. Exemplos como a cifra de César são apresentados para ilustrar criptografia simétrica, e algoritmos como RSA e curvas elípticas são mencionados para a criptografia assimétrica. O texto também aborda a combinação de ambas as abordagens para otimizar segurança e eficiência na troca de informações.