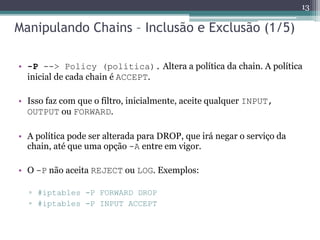

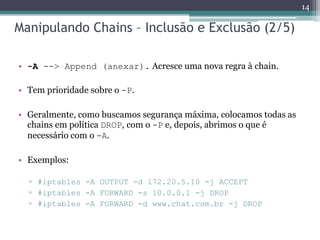

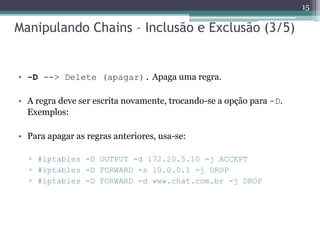

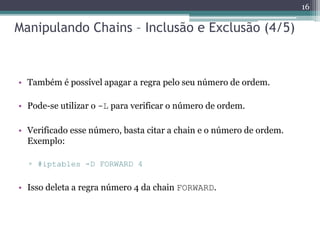

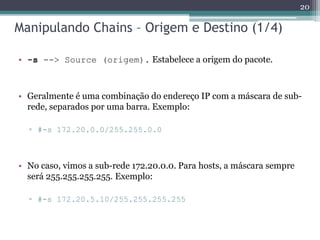

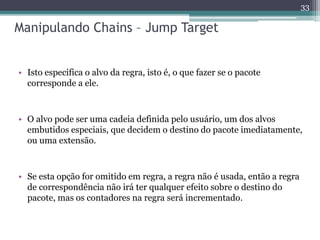

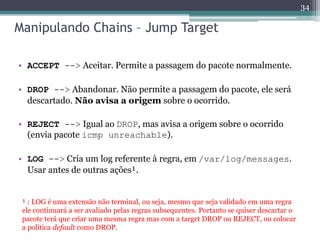

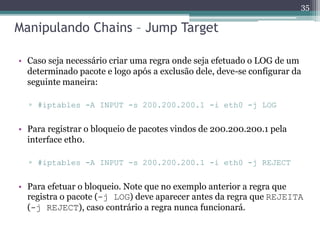

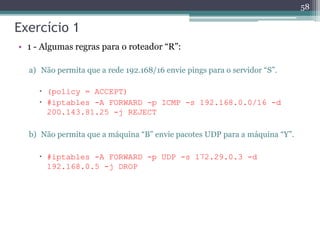

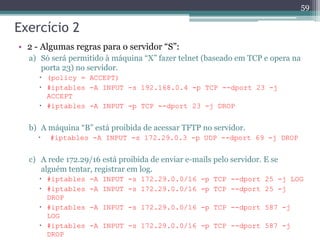

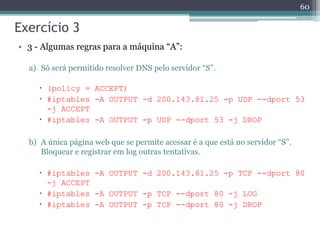

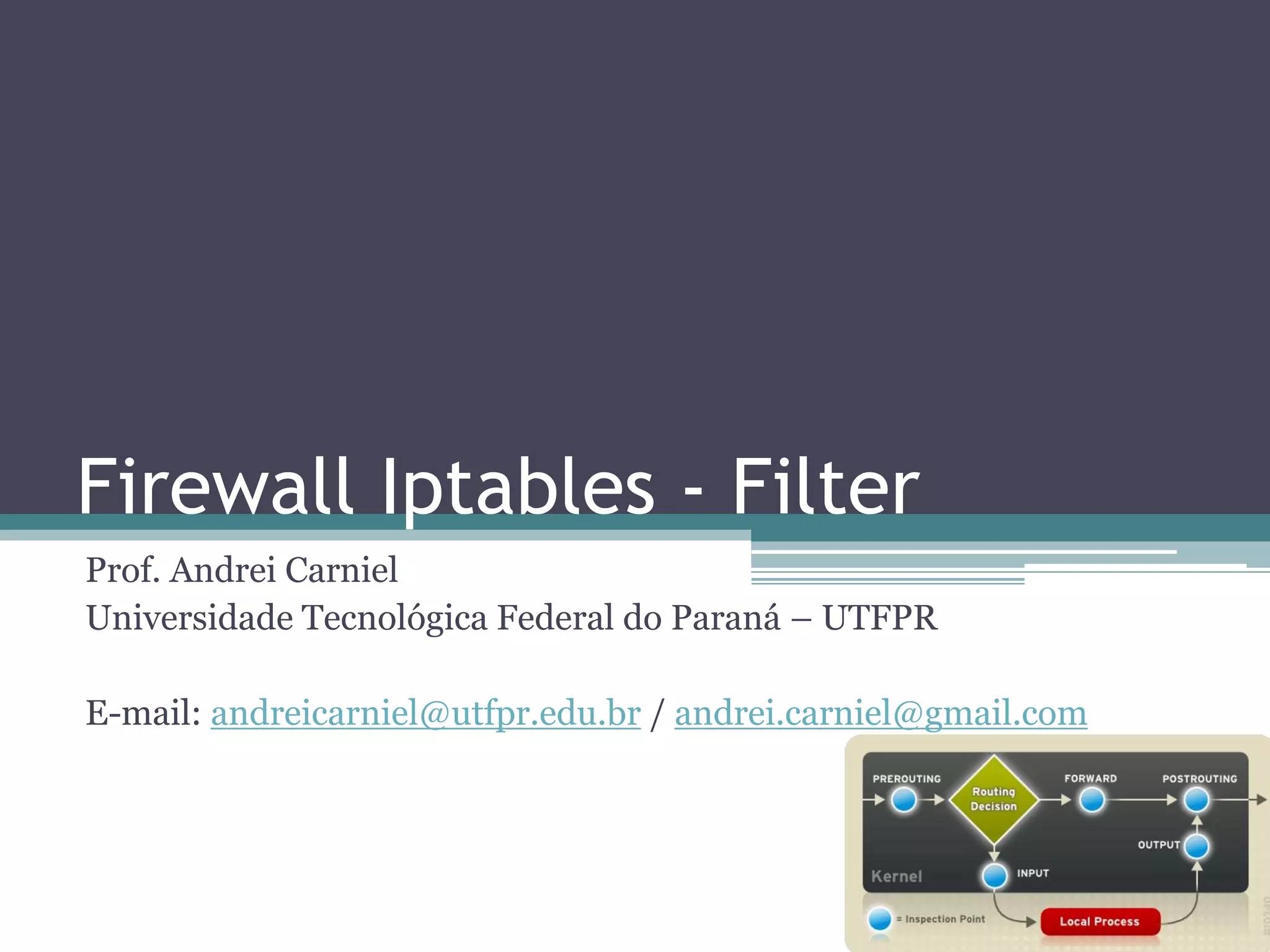

O documento resume as principais características e funcionalidades do firewall Iptables no Linux. Em especial, descreve como o Iptables funciona com regras para filtrar pacotes de rede de acordo com origem, destino, protocolo e portas. Também explica os principais comandos para manipular as chains de regras e definir ações como aceitar, rejeitar ou redirecionar pacotes.

![Manipulando Chains

• Sintaxe padrão:

▫ #iptables -[COMANDO] [CHAIN] [TARGET]

• Exemplo:

▫ #iptables –P INPUT DROP

• Todos os pacotes por default serão rejeitados.

12](https://image.slidesharecdn.com/aula08-iptables1-130910104922-phpapp02/85/Aula-8-1-Iptables-tabela-Filter-12-320.jpg)