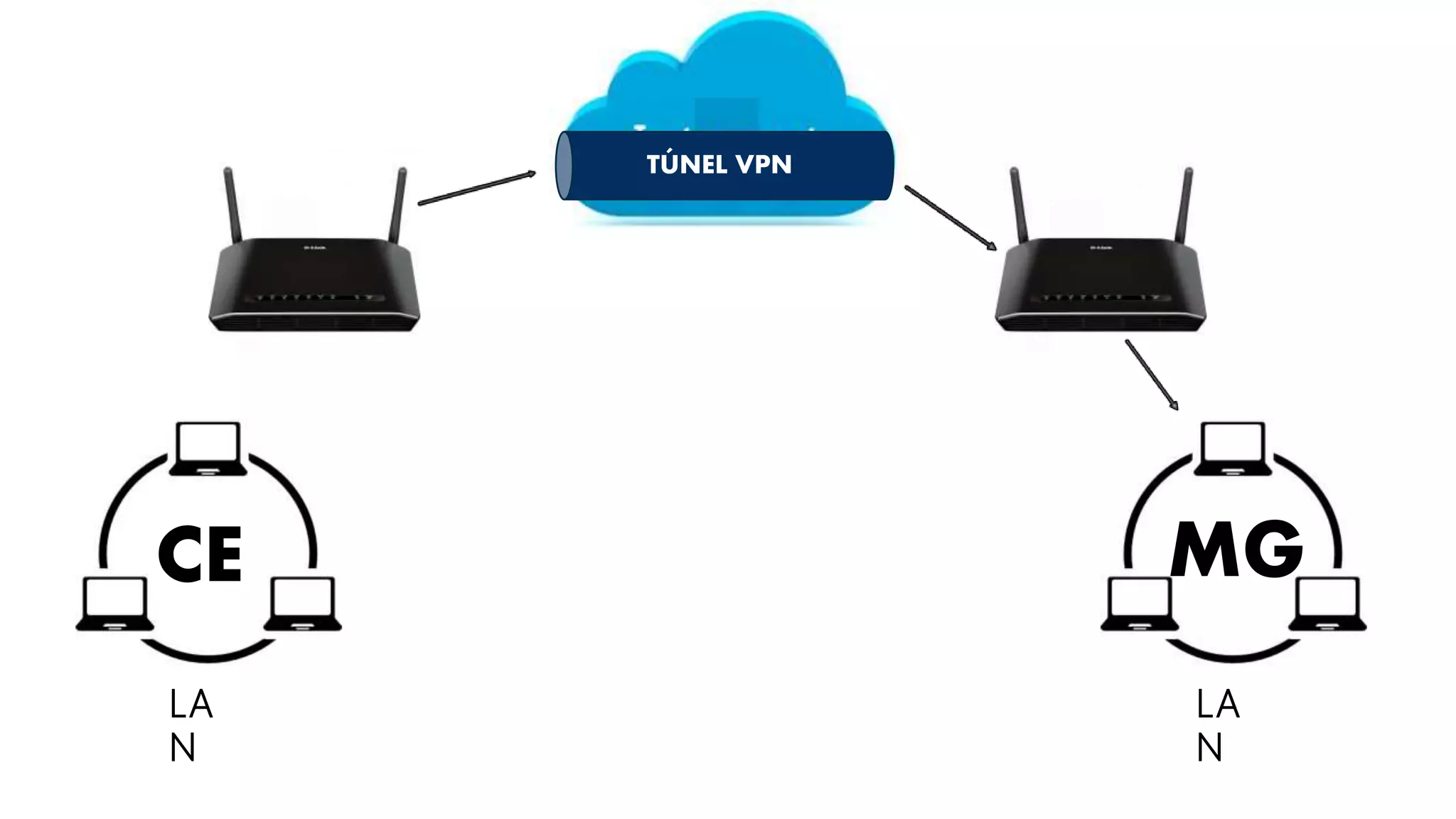

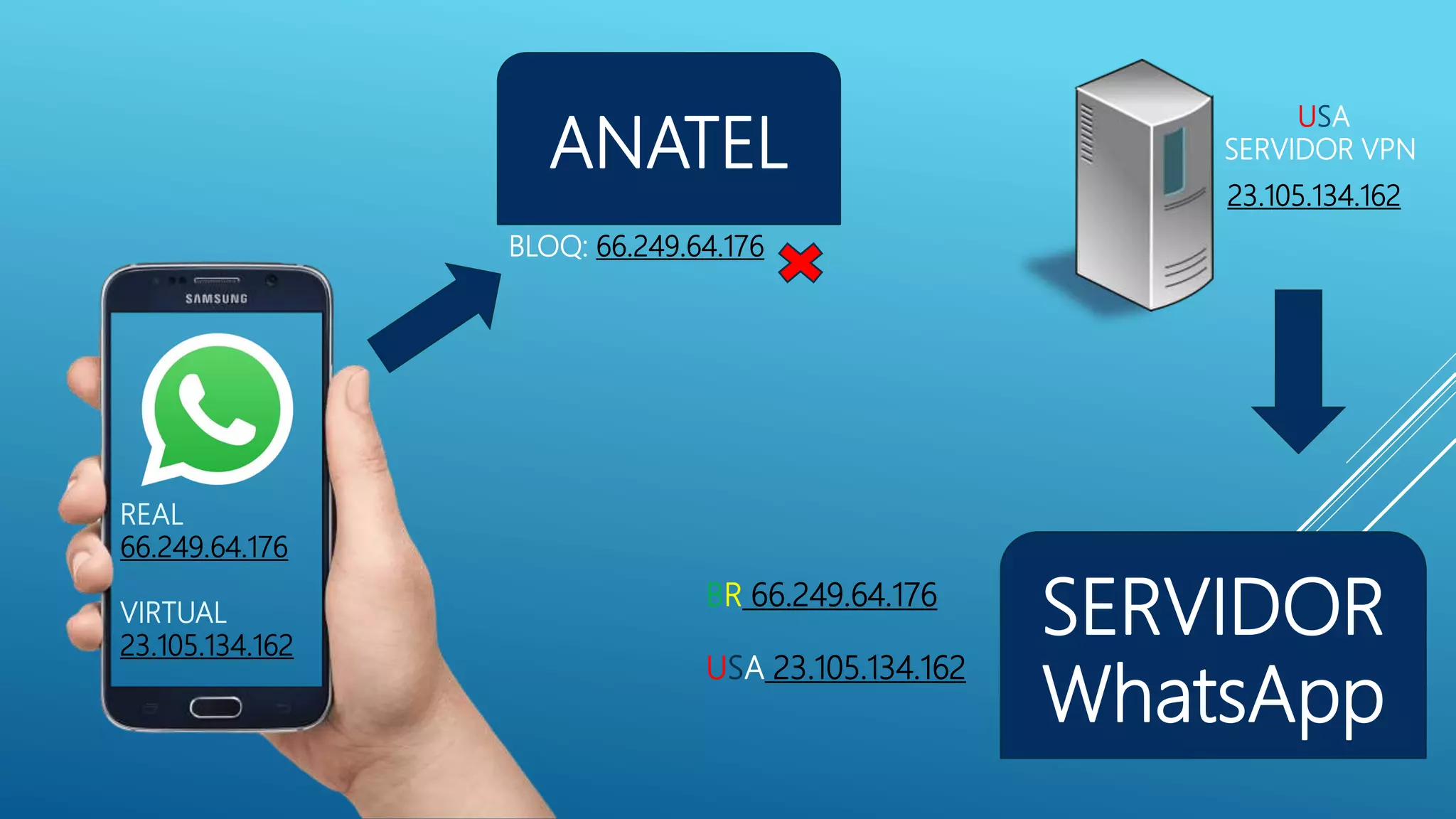

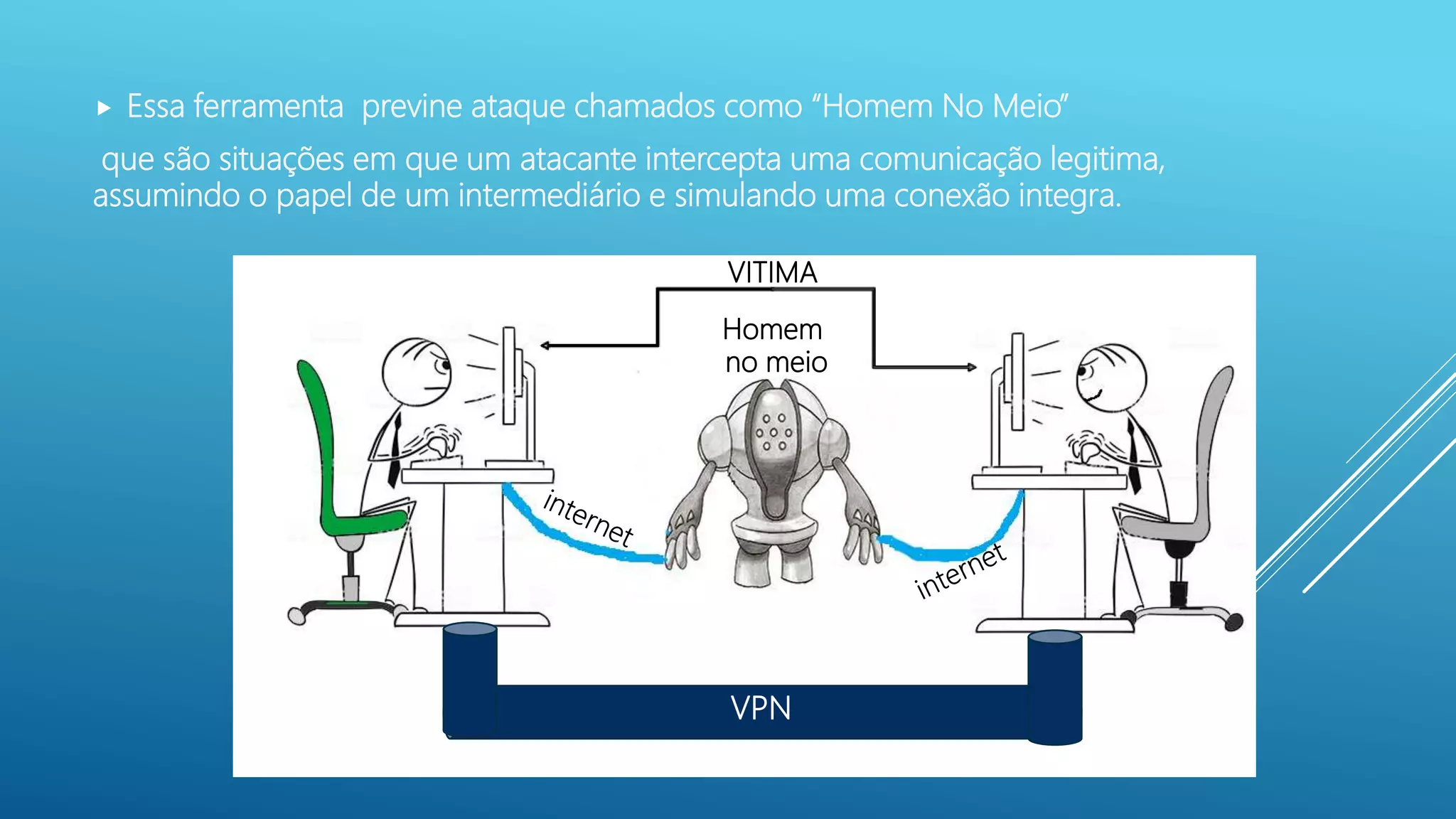

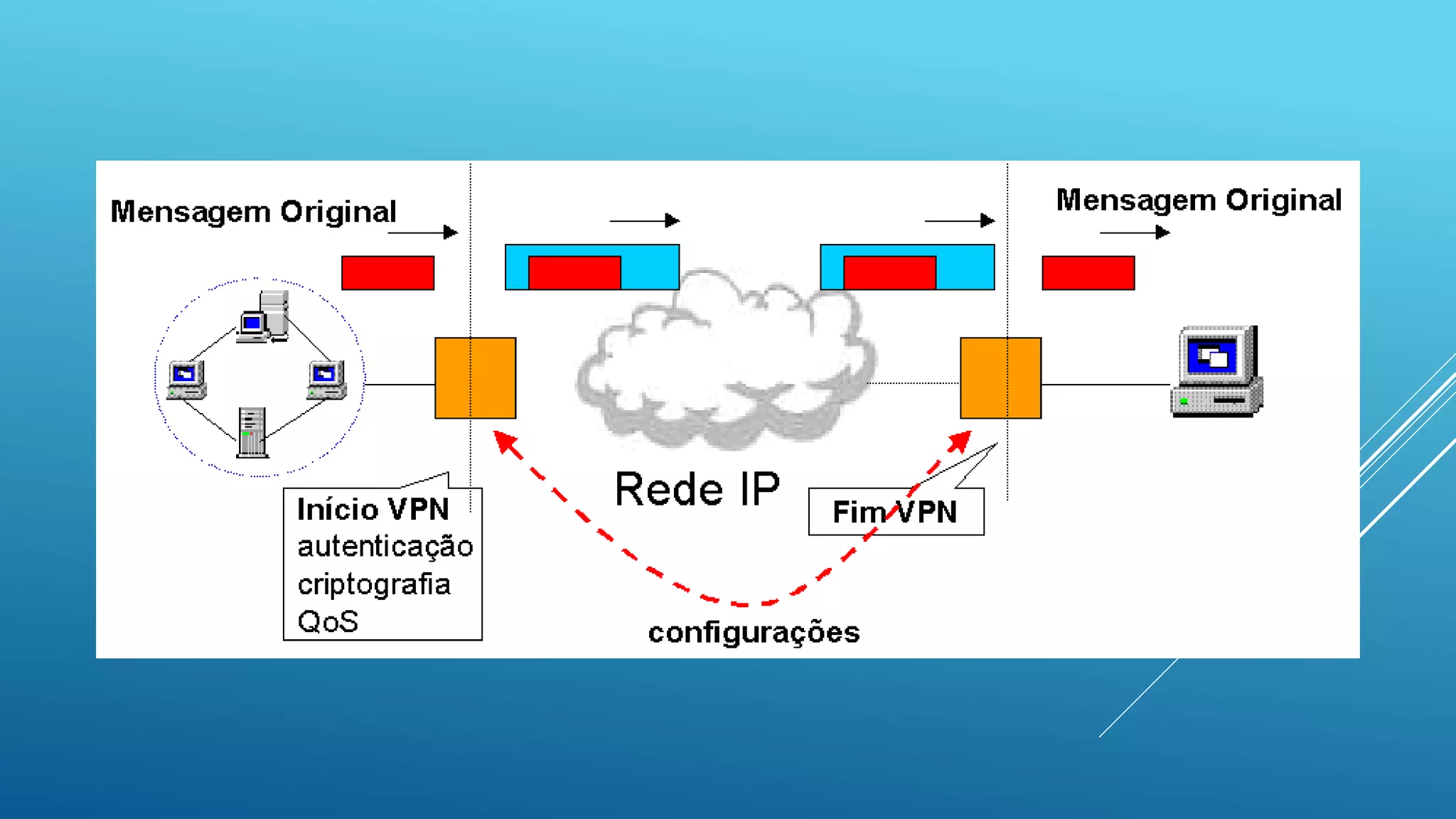

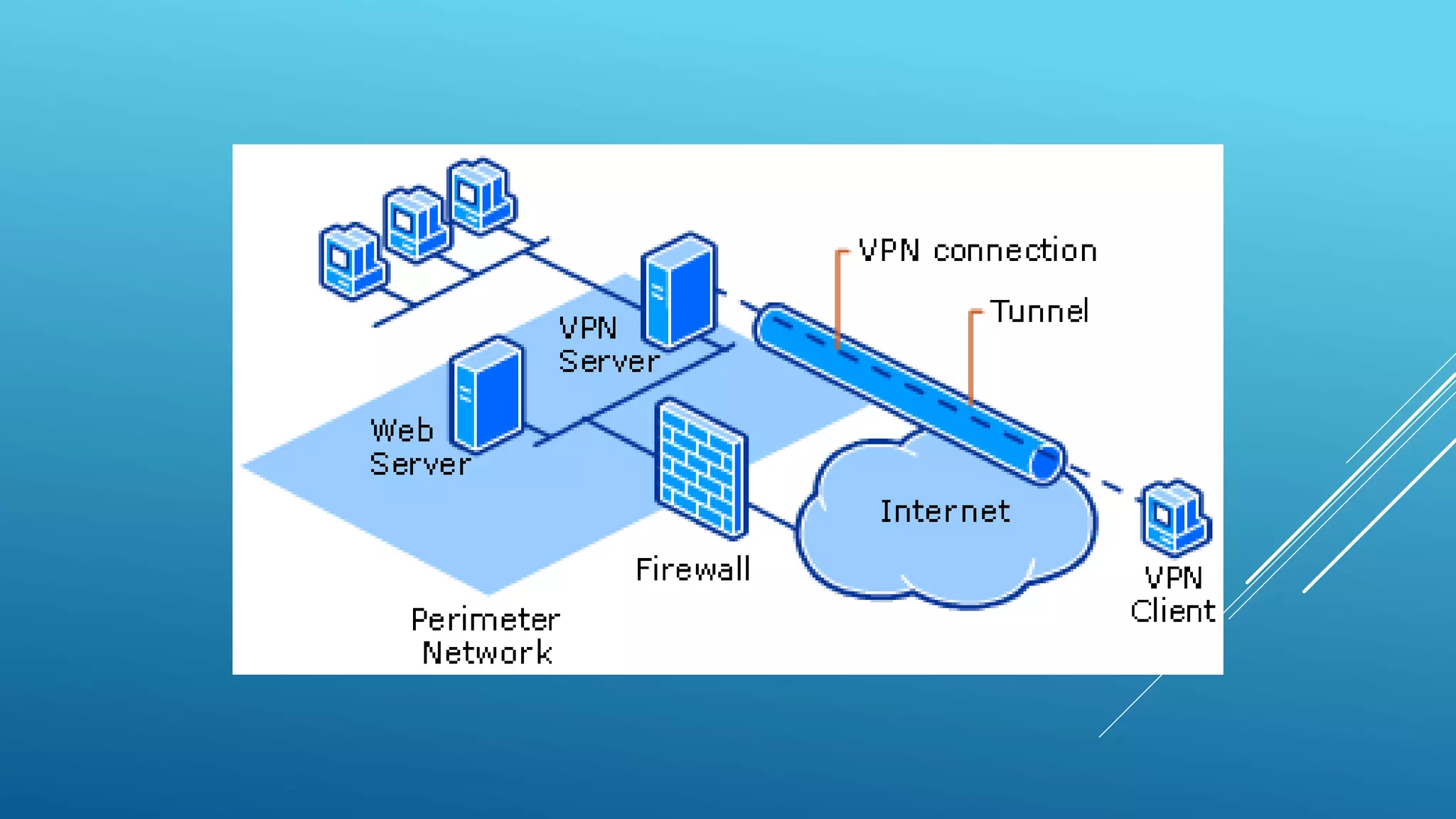

Uma VPN permite conexões seguras e privadas à internet pública através da criptografia de dados. Ela conecta redes privadas menores e evita censuras ou restrições regionais. Uma VPN funciona criando um "túnel" seguro através do qual os dados viajam criptografados entre dois pontos finais, prevenindo vigilância ou modificação.