Este documento apresenta um roteiro de slides sobre o iptables, o firewall do Linux. Ele aborda conceitos como tabelas, cadeias e opções de filtragem, e fornece exemplos de comandos iptables para configurar regras de firewall. Também discute tópicos como hardware necessário, log, salvamento e recuperação de regras.

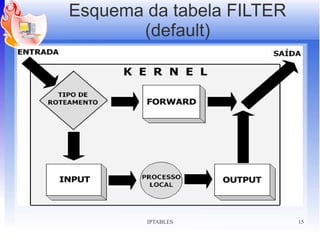

![Tabela FILTER

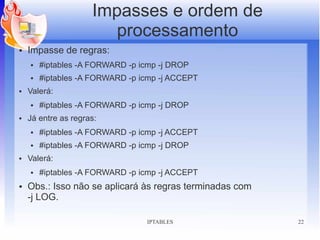

● Regras de Filtragem:

● #iptables [-t tabela] [opção] [chain] [dados] -j [ação]

● EX:

● #iptables -P INPUT -j DROP

● #iptables -A FORWARD -d 192.168.0.1 -j ACCEPT

IPTABLES 16](https://image.slidesharecdn.com/workshopiptablesuernstacruz14dez2010v1-101213215019-phpapp02/85/Workshop-iptables-uern_stacruz_14_dez2010_v1-16-320.jpg)

![Dados

● Os elementos mais comuns para se gerar dados

são os seguintes:

● [!] -s → Source(Origem): Estabelece a origem do

pacote;

● [!] -d → Destination(Destino): Estabelece o destino do

pacote;

● [!] -p → Protocol(Protocolo): Especifica o protocolo a

ser filtrado;

● [!] -i → In-Interface(Interface de entrada): Especifica a

interface de entrada a ser filtrada.

IPTABLES 19](https://image.slidesharecdn.com/workshopiptablesuernstacruz14dez2010v1-101213215019-phpapp02/85/Workshop-iptables-uern_stacruz_14_dez2010_v1-19-320.jpg)

![Dados

● [!] -o → Out-Interface(Interface de saída): Especifica a

interface de saída;

● ! → Negação: Utilizado para excluir o argumento;

● --sport → Source Port(Porta de Origem): Especifica qual a

porta de origem;

● --dport → Destination Port(Porta de Destino): Especifica

qual a porta de destino.

IPTABLES 20](https://image.slidesharecdn.com/workshopiptablesuernstacruz14dez2010v1-101213215019-phpapp02/85/Workshop-iptables-uern_stacruz_14_dez2010_v1-20-320.jpg)

![Formato Geral das regras do

iptables

● iptables [-t table] comando [filtro] [-j ação]

Ação a ser tomada.

Por exemplo,

DROP, ACCEPT,

pular para outra

cadeia, etc.

Especifique a tabela

que deseja usar. A

tabela filter é a Detalhamento que

tabela default. irá permitir a

O que será feito: filtragem do pacote.

adicionar uma IPs de origem,

regra, remover, etc. taxas, portas, etc.

Deve vir no início.

IPTABLES 29](https://image.slidesharecdn.com/workshopiptablesuernstacruz14dez2010v1-101213215019-phpapp02/85/Workshop-iptables-uern_stacruz_14_dez2010_v1-29-320.jpg)