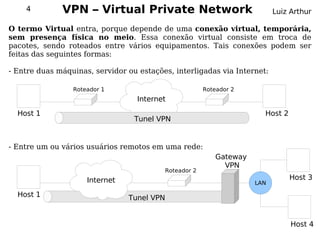

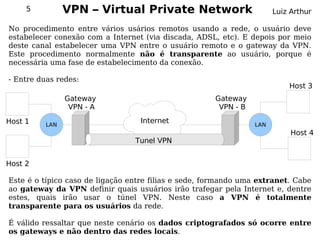

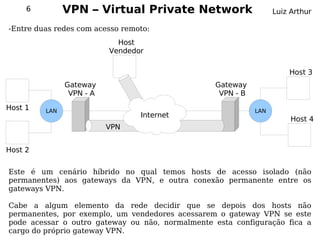

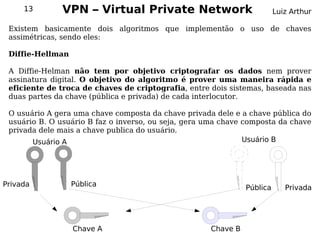

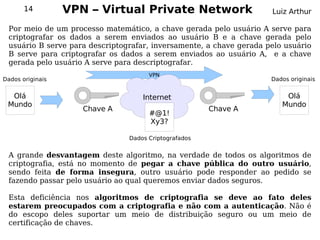

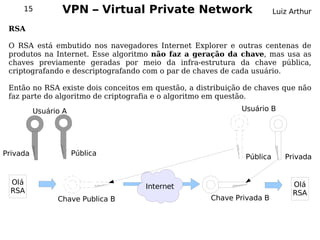

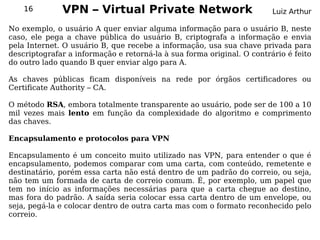

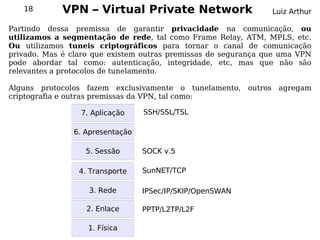

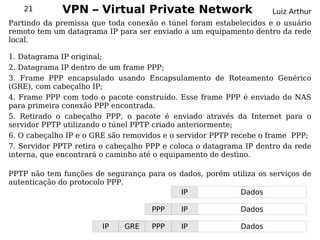

O documento descreve o funcionamento de redes privadas virtuais (VPNs), incluindo como elas criam túneis seguros de comunicação através da internet usando criptografia. Também explica como VPNs permitem que empresas conectem filiais e funcionários remotos de forma privada e segura.