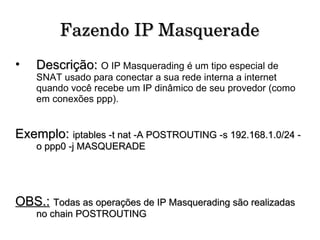

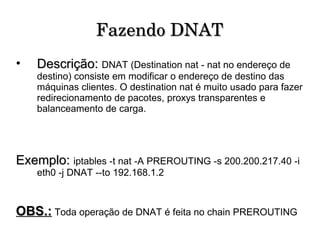

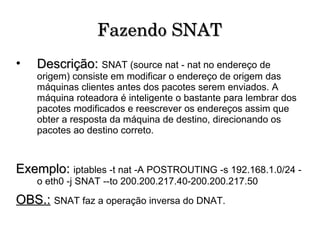

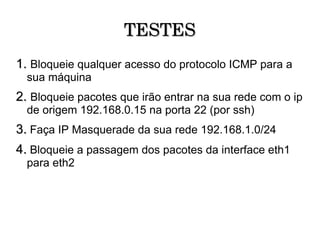

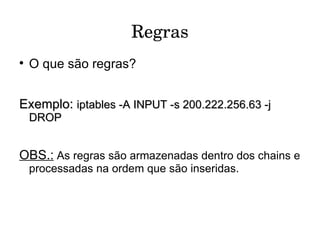

O documento explica o que é o iptables e como configurar regras de firewall usando esta ferramenta no Linux. Aborda conceitos como tabelas, chains, parâmetros e como criar, listar e apagar regras para permitir ou bloquear tráfego de rede de acordo com endereços IP, portas e protocolos. Demonstra exemplos de como fazer masquerading de IP, DNAT e SNAT para redirecionamento e balanceamento de carga.

![Sintaxe do iptables Sintaxe: iptables [-t tabela] [opção] [chain] [dados] -j [ação] Exemplo: iptables -t filter -A INPUT -d 127.0.0.1 -j DROP Explicando: Bloqueia qualquer acesso indo ao endereço 127.0.0.1, que é nosso localhost.](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-10-320.jpg)

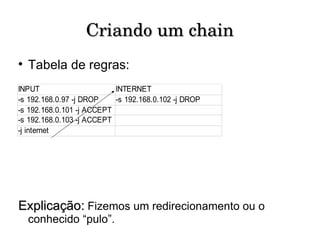

![Criando um chain Opção -N iptables [-t tabela] [-N nomedochain] Exemplo: iptables -t filter -N internet Inserindo regra no novo chain “internet”: iptables -t filter -A internet -s 192.168.0.102 -j DROP iptables -t filter -A INPUT -j internet](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-11-320.jpg)

![Renomeando um chain Opção -E iptables [-t tabela] -E chain-antigo chain-novo Exemplo: iptables -t filter -E internet teste](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-13-320.jpg)

![Apagando um chain criado Opção -X iptables [-t tabela] -X [chain] Exemplo: iptables -t filter -X teste OBS.: Chains embutidos não podem ser apagados pelo usuário](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-14-320.jpg)

![Especificando o alvo Opção -j Iptables [- tabela] [-A chain] [dados] -j [ALVO] Tipos: ACCEPT -> Aceita o pacote DROP -> “Dropa”, ou simplismente não aceita o pacote REJECT -> Rejeita o pacote, enviando uma mensagem LOG -> Envia uma mensagem ao syslog caso a regra confira RETURN -> Para o processamento do chain atual, e retorna QUEUE -> Passa para o processamento de programas externos](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-15-320.jpg)

![Adicionando regras Opção -A: iptables [-t tabela] -A [chain] [dados] -j [ação] Opção -I: iptables [-t tabela] -I [chain] [dados] -j [ação] Exemplo: iptables -t filter -I INPUT -s 192.168.0.10 -d 192.168.0.11 -j DROP](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-17-320.jpg)

![Listando regras Opção -L iptables [-t tabela] -L [chain] [opções] [opções]: -v -> Exibe mais detalhes sobre as regras criadas nos chains -n -> Exibe endereços de máquinas/portas como números -x -> Exibe números exatos. Mostra a faixa de portas de uma regra --line-numbers -> Exibe o número da posição da regra Exemplo: iptables -t filter -L INPUT --line-numbers](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-18-320.jpg)

![Apagando uma regra Opção -D iptables [-t tabela] -D [chain] [posição] iptables [-t tabela] -D [chain] [dados] -j [ação] Exemplo: iptables -t filter -D INPUT 1 iptables -t filter -D INPUT -d 127.0.0.1 -j DROP](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-19-320.jpg)

![Substituindo uma regra Opção -R iptables [-t tabela] -R [chain] [posição] [regra] -j [ação] Exemplo: iptables -R INPUT 1 -d 127.0.0.1 -p icmp -j DROP](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-20-320.jpg)

![Limpando regras Opção -F iptables [-t tabela] -F [chain] Exemplo: iptables -F iptables -t filter -F INPUT](https://image.slidesharecdn.com/firewalliptablesfinal-091014132726-phpapp01/85/Iptables-Basico-21-320.jpg)