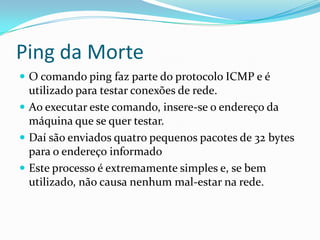

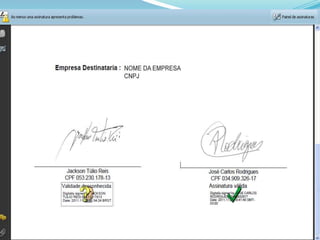

O documento discute assinatura digital e certificado digital. Explica que a assinatura digital surgiu com a necessidade de substituir a assinatura convencional em documentos digitais e garante autenticidade e integridade ao documento através da criptografia. Também define certificado digital como um arquivo eletrônico que identifica seu titular e é emitido por uma Autoridade Certificadora.

![Assinatura Digital

Tem validade jurídica inquestionável e equivale a uma

assinatura de próprio punho.

É uma tecnologia que utiliza a criptografia e vincula o

certificado digital ao documento eletrônico que está

sendo assinado.

Assim, dá garantias de integridade e autenticidade.”

[Texto extraído de www.documentoeletronico.com.br].](https://image.slidesharecdn.com/aula3semana2-140224080649-phpapp02/85/Aula-3-semana2-4-320.jpg)