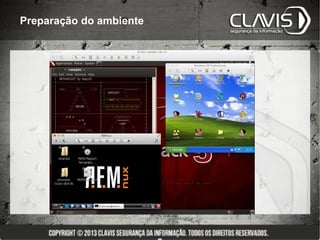

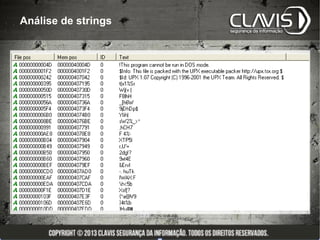

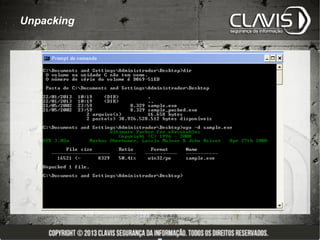

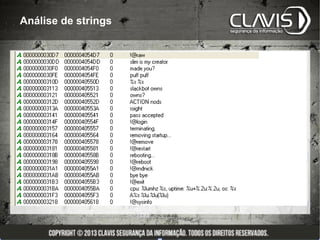

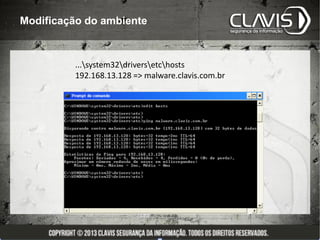

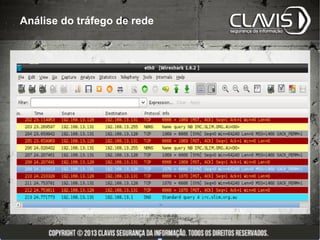

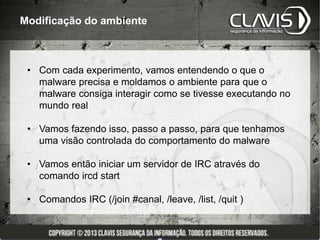

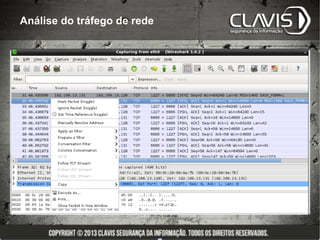

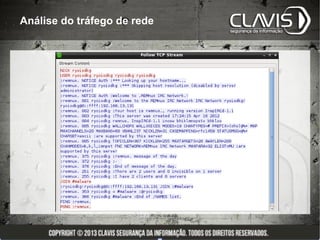

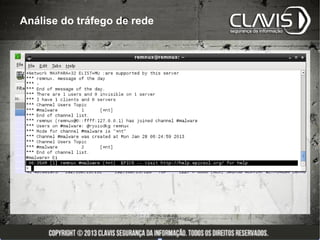

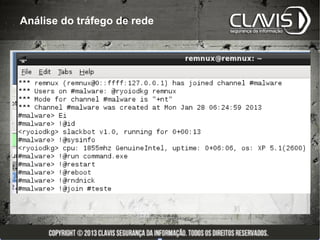

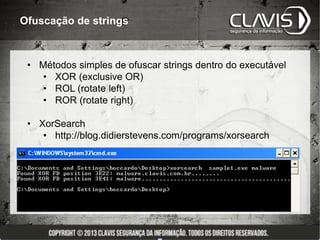

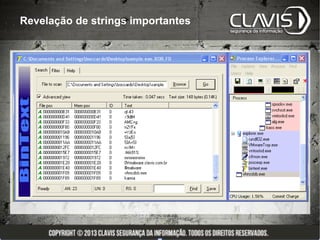

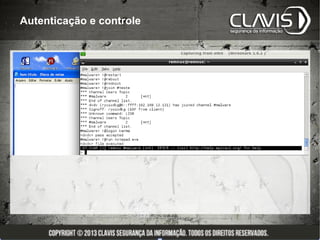

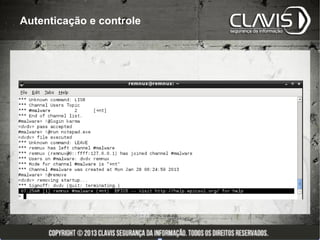

O webinar de Davidson Boccardo aborda a análise de malware, destacando a importância de avaliar ameaças, erradicar infecções e fortalecer defesas. O evento discute técnicas como análise comportamental e de código, demonstrando o uso de ferramentas como VMware e Wireshark para simular e monitorar infecções em ambientes controlados. Além disso, o webinar explora métodos de ofuscação e revela strings importantes para a análise de tráfego de rede.