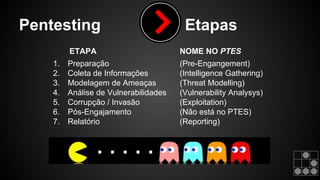

O documento discute sobre penetration testing (testes de invasão), fornecendo detalhes sobre o que é, como aprender a praticar, e as etapas envolvidas, incluindo preparação, coleta de informações, análise de vulnerabilidades, invasão e relatório. O autor também discute sobre laboratórios, ferramentas, e dicas para aprender a área de forma autodidata.

![Quem sou eu?

Leandro Quibem Magnabosco

leandroqm@gmail.com

❖ Consultor de Tecnologia desde 2001

➢ Segurança da Informação

➢ Projetos de Redes de Computadores

➢ Administração de Sistemas

➢ [...]

❖ Mestrando em Ciências da Computação

❖ Usuário de Linux desde 1999

❖ Certificacões: OSCP (PWB), CCNA, [...]](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-2-320.jpg)

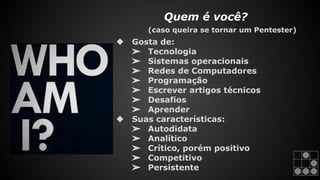

![InfoSec O que é

❖ Proteção e Prevenção

➢ Criptografia

➢ Design de Redes

■ Camadas, Firewalls, [...]

➢ Segurança de Redes

■ IDS/IPS, VPNs, VLANs, [...]

➢ Administração de Sistemas

■ ACLs, Privilégios, [...]

➢ Compliance

■ Certificação, Políticas, [...]

➢ Programação Segura

■ Validação de entrada, [...]](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-7-320.jpg)

![InfoSec O que é

❖ Outros

➢ Forência Digital

■ Resposta a Incidentes, [...]

➢ Plano de Continuidade de

Negócios (PCN)

■ Backup, Redundância, [...]

➢ Treinamento

■ Não somente em

ataque/defesa

➢ Educação

■ Treinamento de usuários

● Clientes e Usuários](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-8-320.jpg)

![Cyberguerra Malware - Flame

❖ FLAME

➢ Feito pela NSA, CIA e Israel

➢ Mais complexo da história

➢ Possuía "kill-switch"

➢ Espionagem high-tech

■ Skype, Contatos (Bluetooth),

Áudio ambiente, Teclas

Digitadas, Screnshots, Tráfego

de rede

➢ Governos afetados:

■ Iran, Israel, Palestina, Sudão,

Síria, Líbano, Arábia S., Egito,

[...]](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-14-320.jpg)

![Pentest Pra que serve?

❖ Determinar a viabilidade de um

conjunto de vetores de ataque

❖ Identificar vulnerabilidades de

alto risco resultantes de uma

combinação de vulnerabilidades

de baixo risco

❖ Avaliar a magnitude do impacto

operacional em caso de ataque

❖ Prover evidências para justificar

o custo no investimento em

segurança da informação para

investidores

❖ [...]](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-21-320.jpg)

![Conceitos Ferramentas

❖ Server-side / Client Side Attack

❖ Google Hacking

❖ Wayback Machine

❖ DoS / DDoS

❖ Banners

❖ Bruteforce

❖ Rainbow Tables

❖ Sniffing

❖ Hijacking

❖ Cache Poisoning (ARP/DNS)

❖ MIDM/MITM

❖ Spoofing (IP/MAC/ARP)

❖ Backdoor

❖ Core Impact

❖ Metasploit

❖ W3AF

❖ BurpSuite

❖ Nessus / OpenVAS

❖ Armitage

❖ Wireshark

❖ Ettercap

❖ nmap

❖ netcat

❖ ssh

❖ curl

❖ [...]](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-24-320.jpg)

![Etapa 1 Preparação

Objetivos:

1. Definir Escopo

2. Definir Objetivos

3. Termos do Teste

4. Comunicação

5. Regras do Ataque

6. Capacidade Técnica do cliente e

Tecnologias em Uso

7. Proteger-se

● Discutir na reunião de definição

do Escopo:

○ Engenharia Social, BYOC,

DoS e DDoS, [...])

● Sempre se informe sobre em

que país estão os servidores

● Há algum sistema frágil ou que

devemos evitar?

● Contatos de emergência

● Como lidar com evidências

● [...]](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-30-320.jpg)

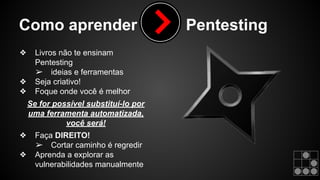

![Como aprender Pentesting

❖ Seja autodidata!

❖ Estude tópicos de interesse

➢ Sistemas Operacionais

■ Linux, Windows,

FreeBSD, [...]

➢ Protocolos de Rede

➢ Banco de Dados

■ MySQL + NoSQL

➢ Arqtuitetura Web

➢ Programação

➢ Tipos mais comuns de bugs](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-37-320.jpg)

![Dicas Informações

❖ Reddit

➢ www.reddit.com/r/netsec

➢ www.reddit.com/r/asknetsec

➢ www.reddit.com/r/netsecstudents

❖ IRC - irc.FreeNode.org

➢ #offsec, #linux, #debian, #python

❖ Listas de e-mail

➢ http://seclists.org/fulldisclosure/

❖ Web

➢ https://isc.sans.edu//

➢ http://www.cio.com/category/security/

❖ Twitter: @advanced_sec, @TheHackerNews

@corelanc0d3r, @kevinmitnick, @mubix,

@hdmoore, [...]](https://image.slidesharecdn.com/infosecepentesting-141022200538-conversion-gate02/85/Infosec-e-pentesting-Escolha-o-seu-lado-43-320.jpg)