O documento discute técnicas de ataques cibernéticos, incluindo ARP spoofing e DNS spoofing. Ele explica como os ataques ocorrem e fornece detalhes sobre como explorar vulnerabilidades em protocolos como ARP e DNS para comprometer a segurança da rede e dos sistemas.

![Segurança Computacional

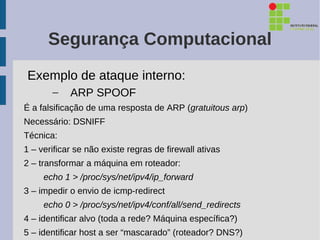

Exemplo de ataque interno:

– ARP SPOOF

É a falsificação de uma resposta de ARP

Necessário: DSNIFF

Técnica:

6 – executar o comando:

arpspoof -i [interface] -t [alvo] [ip_host]

Ex:

arpspoof -i eth0 -t 192.168.1.10 192.168.1.254](https://image.slidesharecdn.com/1-arpdnsspoof-120523124410-phpapp02/85/Arp-e-DNS-Spoof-Pratica-de-Ataques-28-320.jpg)

![Segurança Computacional

Exemplo de ataque interno:

– DNS SPOOF

É a falsificação de uma resposta de DNS

Necessário: DSNIFF

Técnica:

1 – ficar entre alvo e servidor de DNS (arpspoof?)

2 – configurar um arquivo com as respostas de DNS a

falsificar (sintaxe do /etc/hosts)

3 – executar o comando:

dnsspoof -i [interface] -f [arquivo]](https://image.slidesharecdn.com/1-arpdnsspoof-120523124410-phpapp02/85/Arp-e-DNS-Spoof-Pratica-de-Ataques-29-320.jpg)