1) O documento discute os conceitos de identificação e autenticação no contexto da segurança da informação.

2) A autenticação é o processo de verificação de uma alegada identidade através de algo que se conhece, possui, é ou faz.

3) São apresentados exemplos de sistemas de autenticação baseados em passwords, tokens e características biométricas, assim como ameaças e técnicas de proteção associadas a cada um.

![P. Félix, 2006 5SGI: Autenticação

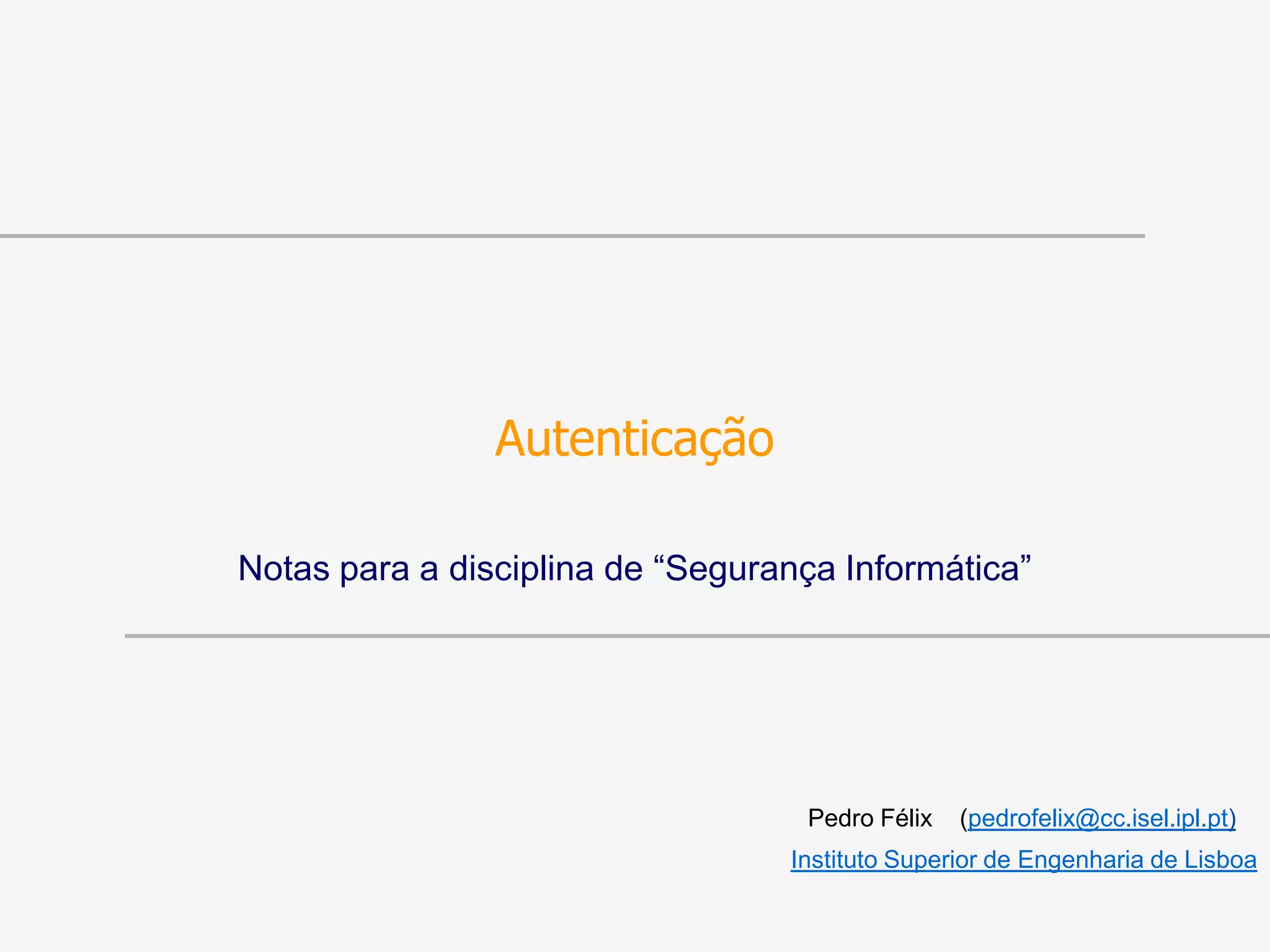

Sistema de autenticação

• Formalização [Bishop]

– Conjunto A de informação de autenticação

– Conjunto V de informação de validação

– Função f: A V

– Função g: V A {true, false}

• Exemplo

– f(a) = H(a)

– g(v)(a) = ( v = H(a))

Sujeito Sistema

a f v

ga {true,false}](https://image.slidesharecdn.com/autenticao-140419011630-phpapp02/85/Autenticacao-5-320.jpg)

![P. Félix, 2006 11SGI: Autenticação

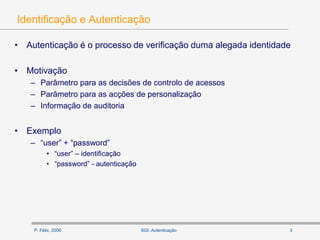

Filtros de Bloom

• Forma eficiente (em espaço) de implementação do dicionário

• Parâmetros

– Dimensão – n

– Conjunto de m funções de hash (h1, ..., hm)

• Dados

– Array booleano A de dimensão n

• Inserção da palavra p

– A[vi] = 1, para vi = hi(p), e i = 1, ..., m

• Verificação da palavra p

– Verificar se A[vi] = 1, para todos vi = hi(p), e i = 1, ..., m](https://image.slidesharecdn.com/autenticao-140419011630-phpapp02/85/Autenticacao-11-320.jpg)

![P. Félix, 2006 14SGI: Autenticação

Ataques com pré-computação

• Baseai-se no facto da função f ser igual para todos os utilizadores

• Seja D um dicionário de palavras prováveis e M um array associativo

• Pré-computação

– Para todos a’i em D, calcular e armazenar o par (f(a’i), a’i) em M (tal que

M[f(a’i)] = a’i)

• Ataque

– Dado v, retornar M[v]

• A pré-computação é usada para obter a “password” de qualquer

utilizador](https://image.slidesharecdn.com/autenticao-140419011630-phpapp02/85/Autenticacao-14-320.jpg)