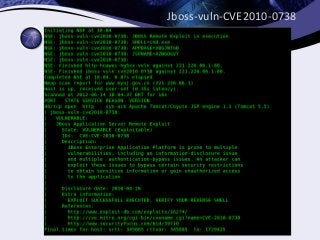

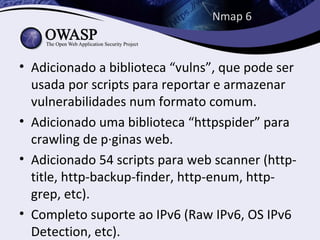

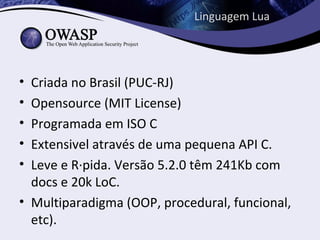

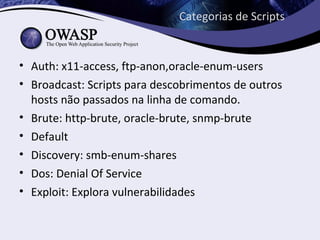

Este documento discute a automatização de testes de segurança com Nmap Scripting Engine (NSE). NSE permite que usuários escrevam scripts em Lua para estender as funcionalidades do Nmap, como detecção de vulnerabilidades, backdoors e exploração de vulnerabilidades. O documento explica como usar scripts NSE para realizar tarefas como levantamento de informações, análise de vulnerabilidades em serviços e aplicações web.

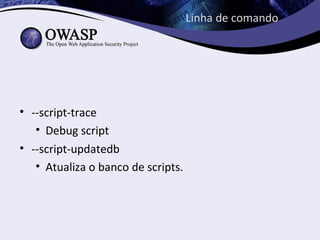

![Linha de comando

• -sC

• Utiliza o conjunto de scripts default

• --script <filename>|<category>|<directory>|<expression>[…]

• Roda o scanner usando a lista de arquivos separados por virgula, categorias de

scripts e diretórios.

• --datadir

• Diretório de dados (scripts, wordlists, executavel, etc)

• --script-args <args>

• Argumentos para os scripts.

• --script-args-file

• Passa um arquivo para o script.

• --script-help <filename>|<category>|<directory>|all[…]

• Help about script.](https://image.slidesharecdn.com/automatizandonmap-120606123619-phpapp01/85/Automatizando-Nmap-com-NSE-16-320.jpg)