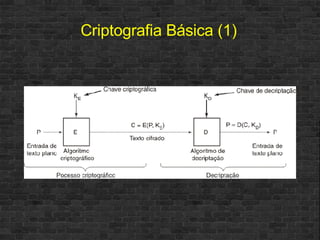

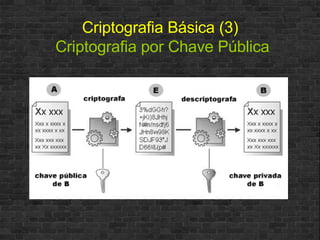

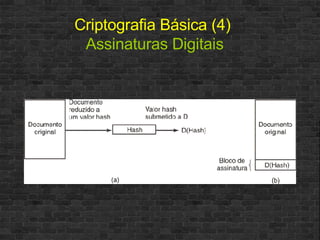

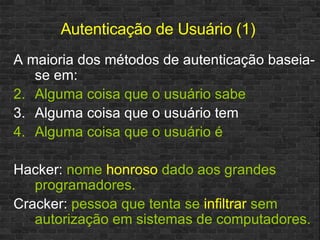

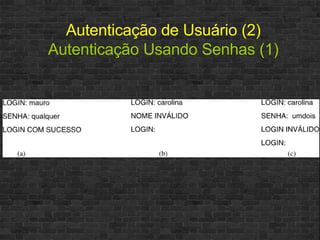

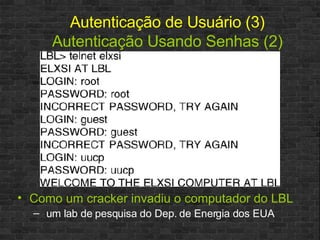

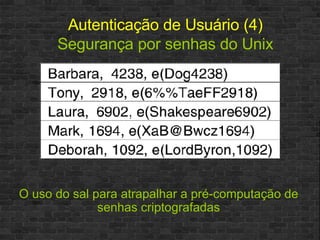

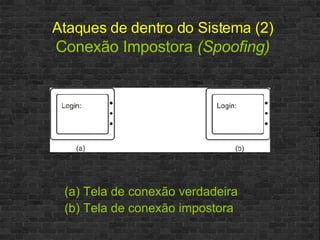

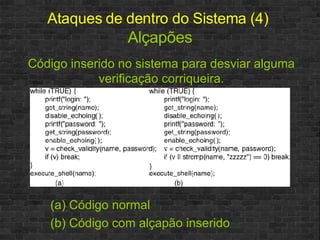

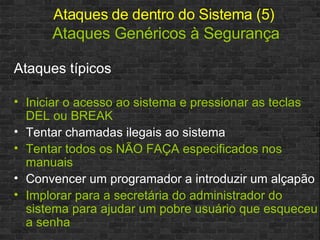

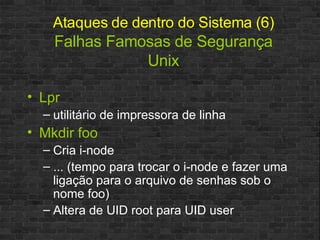

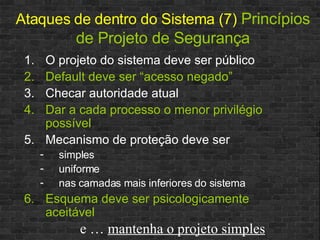

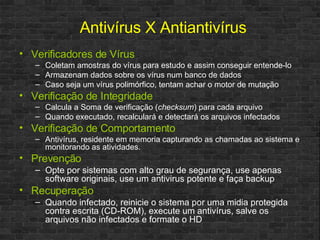

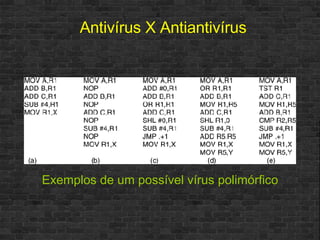

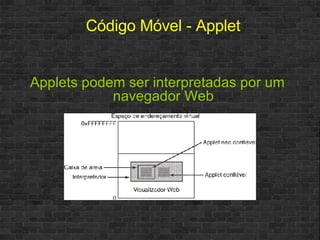

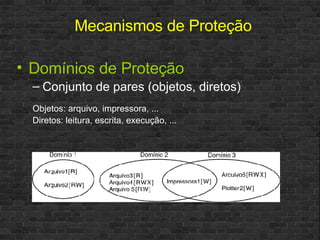

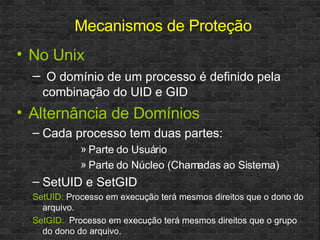

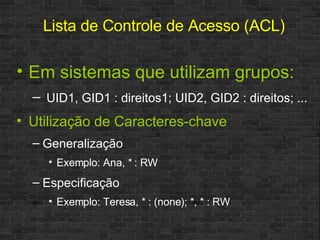

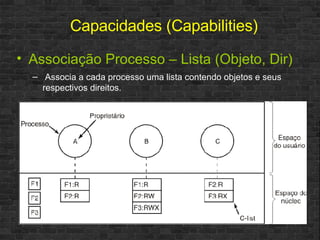

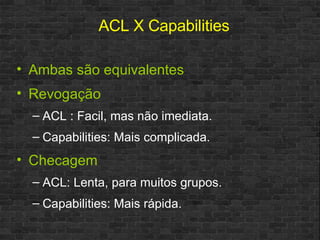

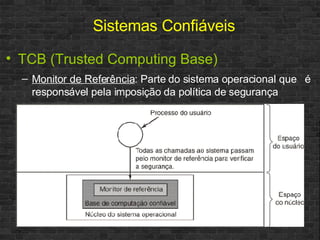

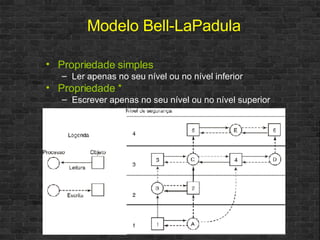

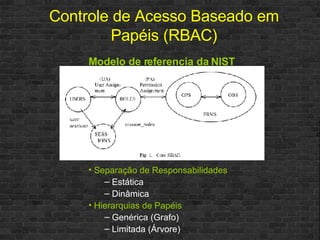

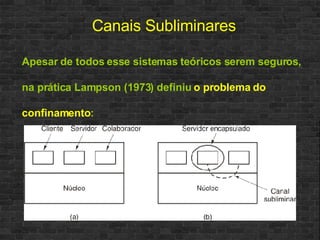

O documento discute vários tópicos relacionados à segurança da informação, incluindo criptografia, autenticação de usuários, ataques a sistemas internos e externos, mecanismos de proteção e modelos de segurança confiável. Ele fornece detalhes sobre como vírus, worms e outros malware funcionam e se espalham, além de explicar métodos comuns de autenticação, proteção de dados e modelos de segurança como Bell-LaPadula e Biba.