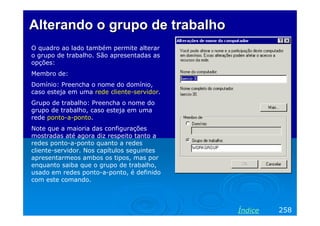

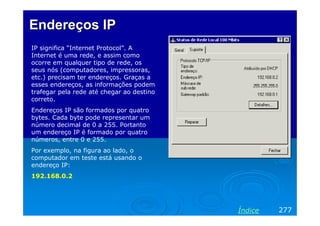

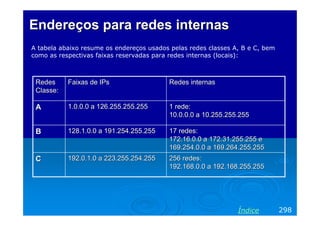

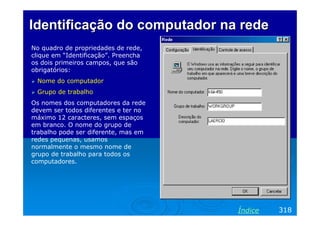

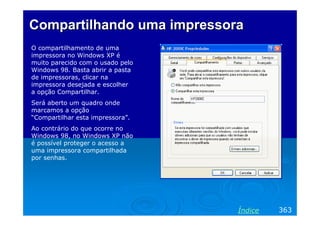

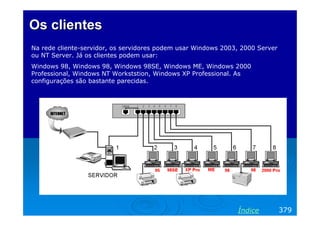

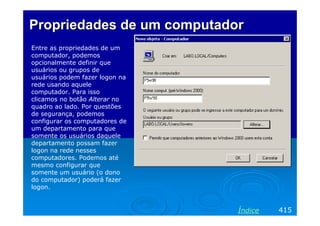

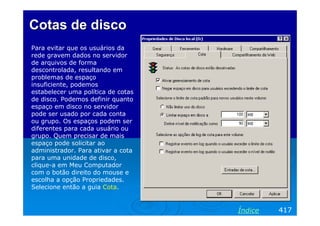

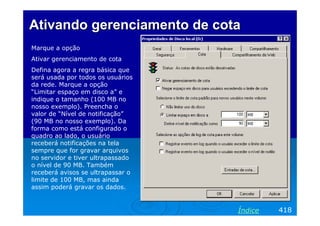

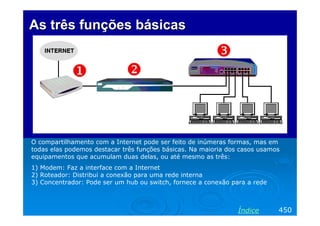

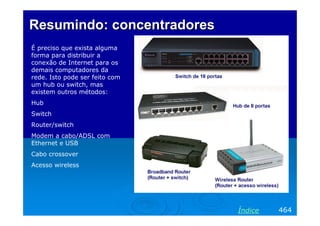

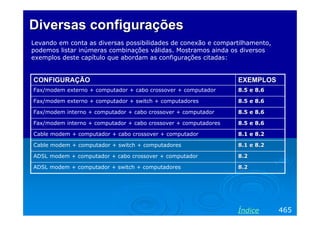

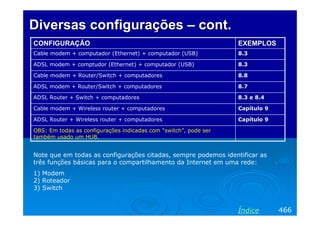

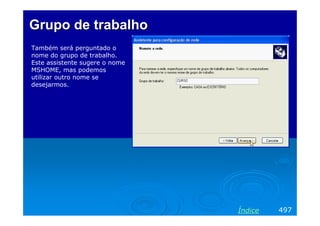

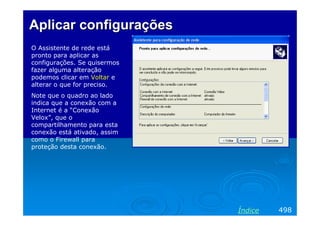

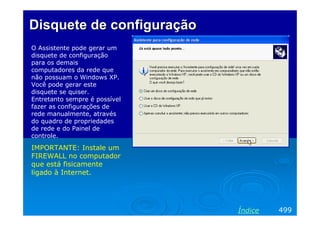

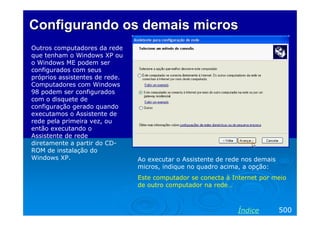

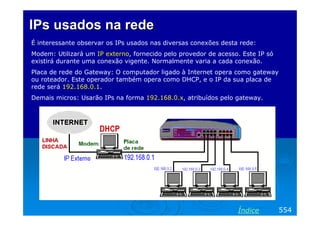

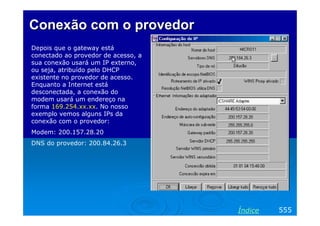

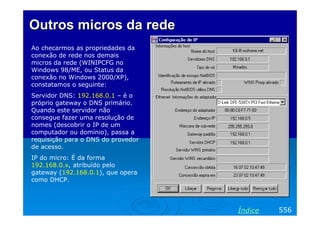

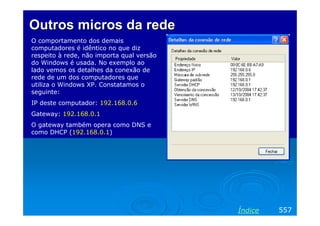

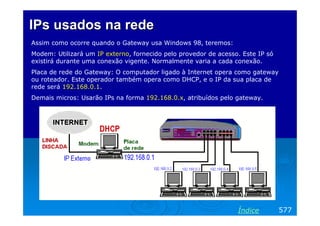

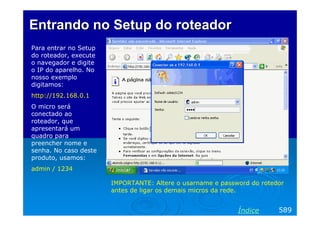

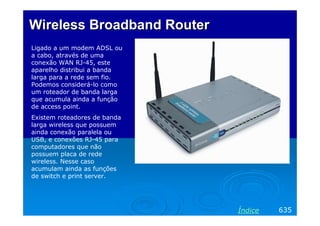

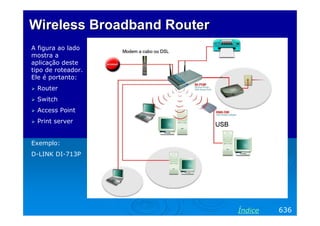

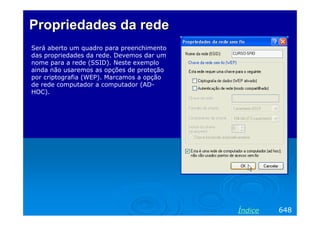

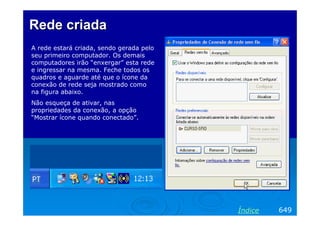

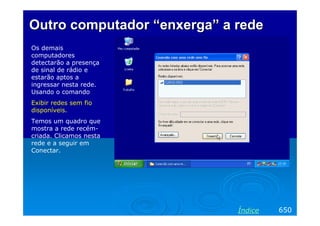

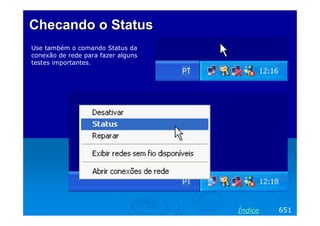

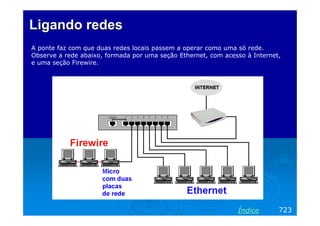

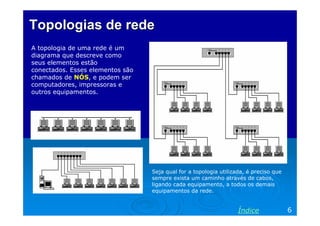

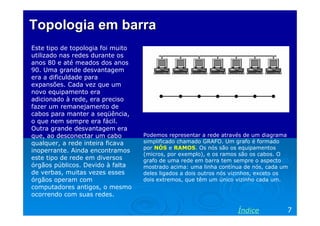

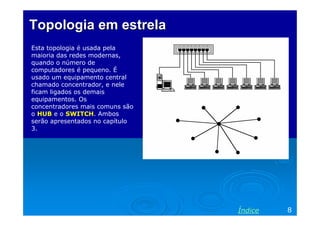

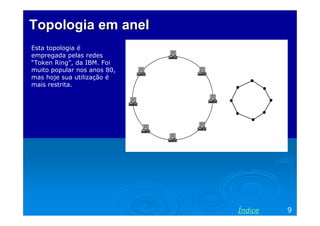

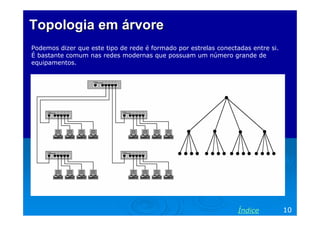

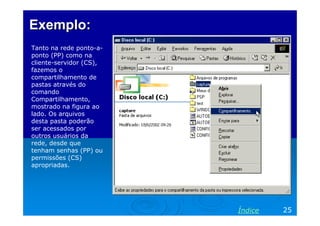

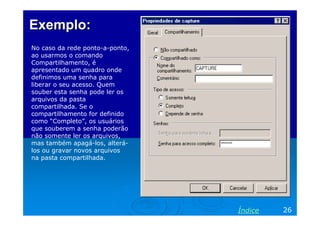

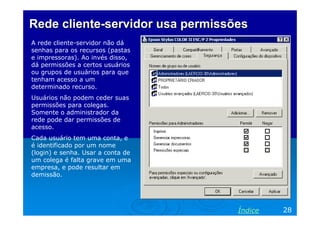

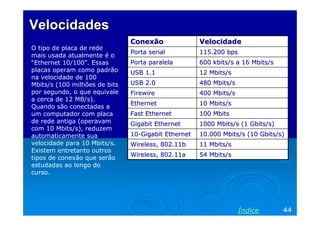

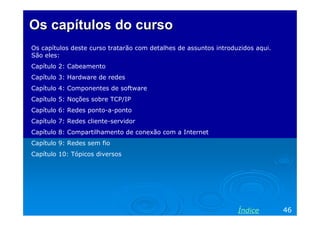

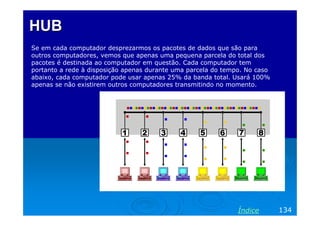

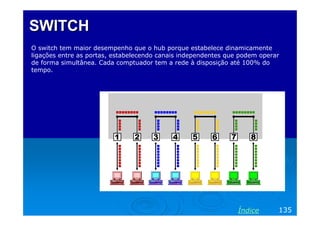

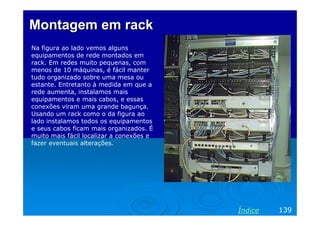

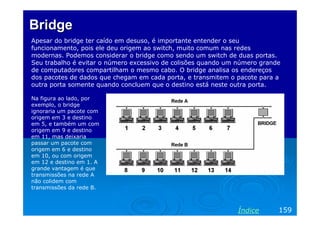

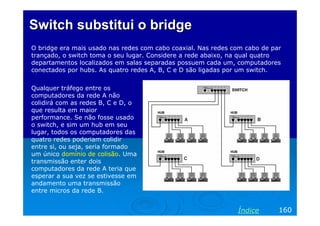

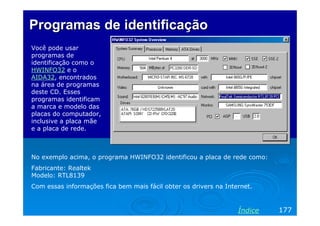

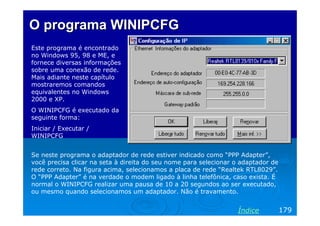

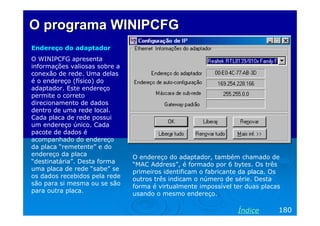

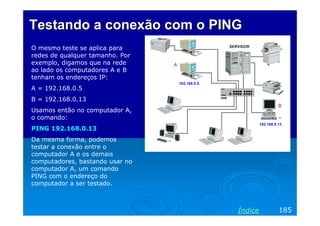

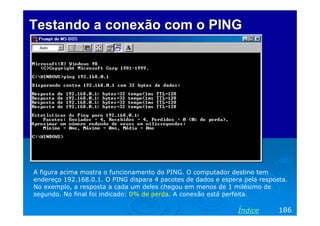

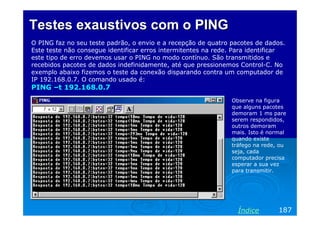

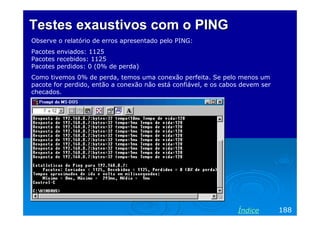

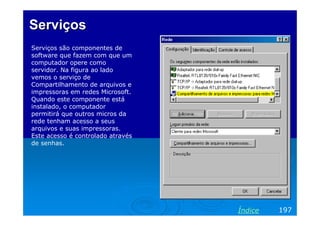

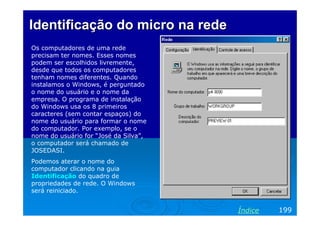

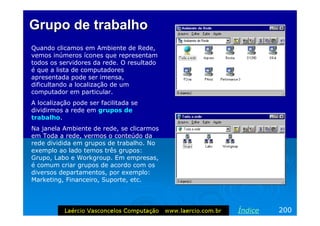

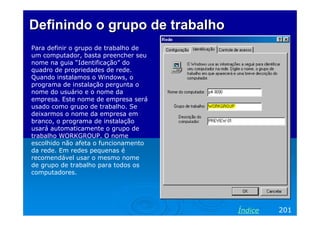

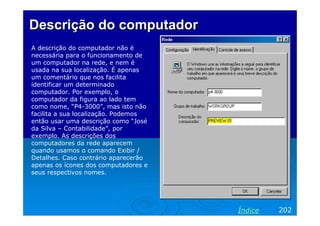

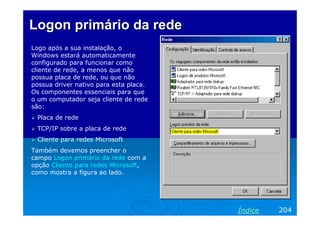

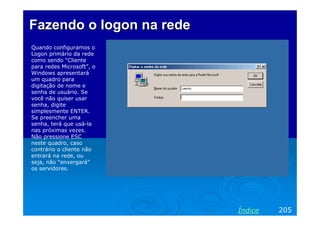

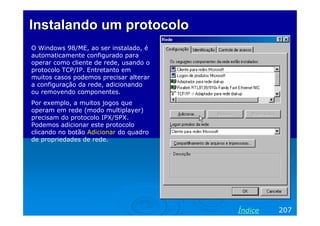

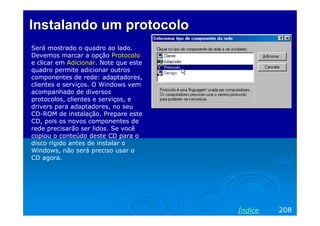

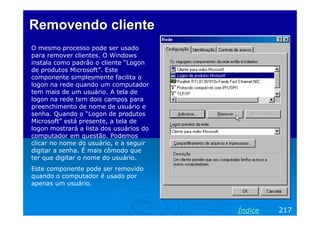

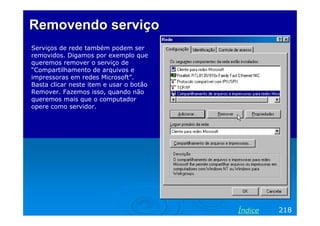

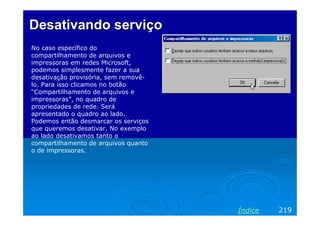

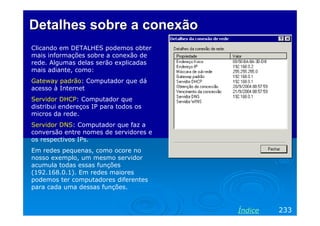

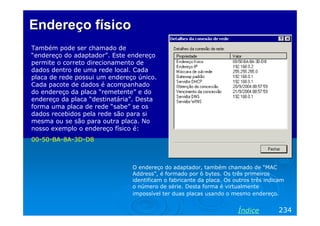

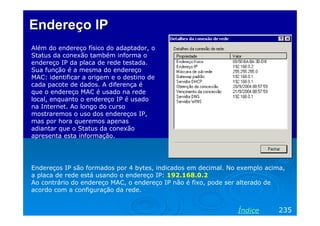

O documento discute conceitos básicos sobre redes, incluindo topologias de rede, colisões, clientes e servidores, redes ponto-a-ponto e cliente-servidor, e impressoras de rede. Também compara redes ponto-a-ponto e cliente-servidor em termos de sistemas operacionais de servidores, segurança, aplicações domésticas versus empresariais, e custos.

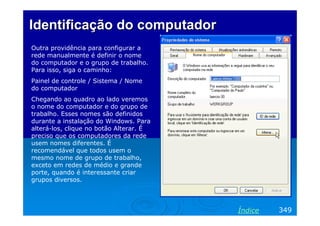

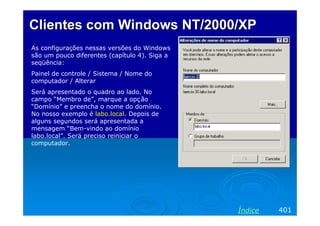

![Alterando nome do computador

Quando clicamos em Alterar, é

apresentado o quadro ao lado, no qual

podemos modificar o nome do computador

e o grupo de trabalho. Será preciso

reiniciar o computador para que o novo

nome e grupo de trabalho sejam ativados.

O nome do computador deve ter no

máximo 15 caracteres, e não pode contar

espaços em branco. Se usarmos mais de

15 caracteres, serão considerados apenas

os 15 primeiros. O nome do computador

também não pode conter os seguintes

caracteres:

‘~!@#$^&*()=+

[]{}|;:‘“,<>/?

O próprio Windows avisará isso se

tentarmos usar um nome inválido, ou OBS: O Windows 95/98/ME aceita alguns

seja, com mais de 15 caracteres ou com desses símbolos, mas é recomendável evitá-

um dos símbolos indicados acima. los. O máximo também é de 15 caracteres

Índice 257](https://image.slidesharecdn.com/cursoredes-120930162632-phpapp01/85/Curso-redes-257-320.jpg)