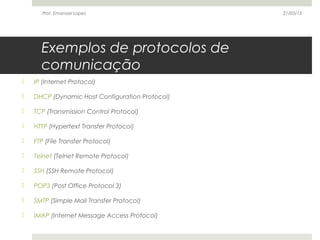

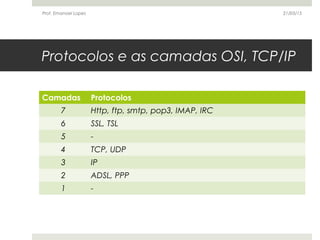

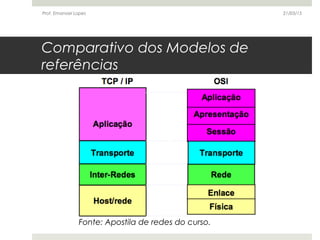

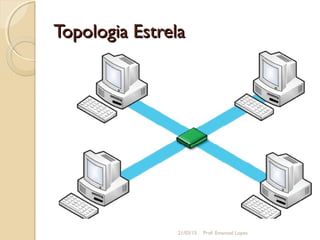

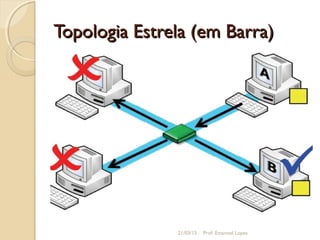

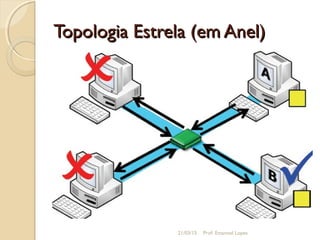

O documento discute protocolos de comunicação e modelos de referência para redes de computadores. Explica o que são protocolos de comunicação, dá exemplos de protocolos, descreve o modelo OSI dividido em sete camadas e associa protocolos às camadas OSI e TCP/IP.