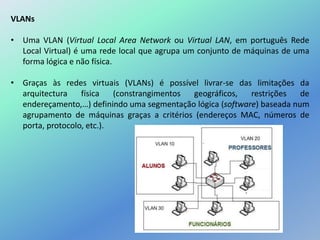

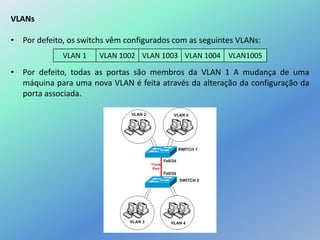

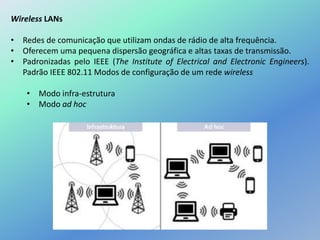

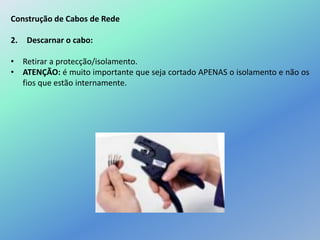

Este documento resume os principais tópicos sobre instalação e configuração de redes, incluindo desenho da rede, topologias de rede, tipos de rede, endereçamento de IP, planejamento avançado de redes, VLANs, wireless LANs, routing, VPNs e construção de cabos de rede.