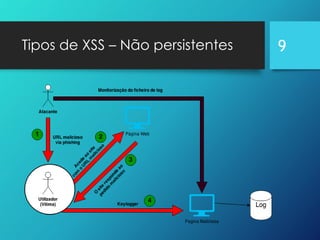

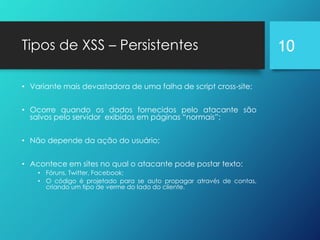

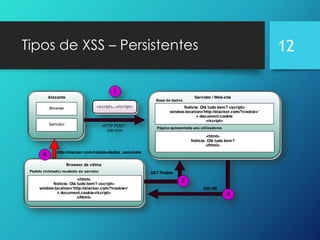

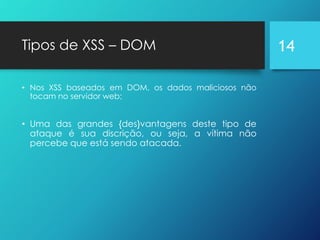

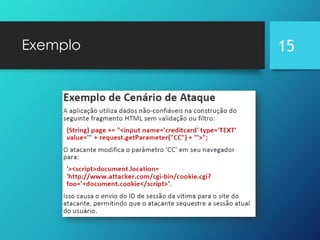

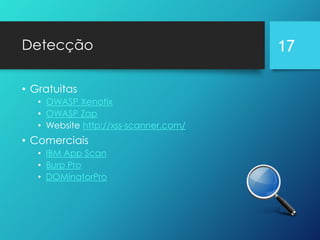

Cross Site Scripting (XSS) é uma vulnerabilidade comum em aplicações web que permite a injeção de código malicioso no navegador de usuários. Existem três tipos principais: não persistente, persistente e baseado em DOM. XSS pode levar a sequestro de sessões, redirecionamento para sites maliciosos e roubo de dados. Técnicas como codificação de entrada e saída podem ajudar a prevenir ataques XSS.