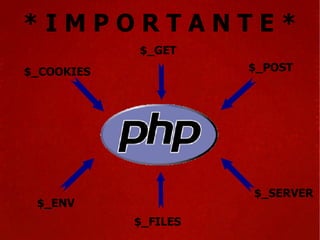

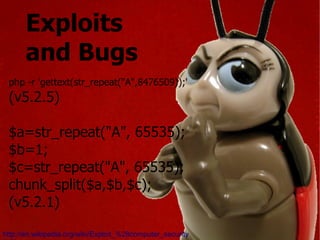

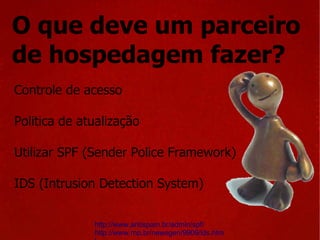

O documento explora diversas técnicas de ataques e medidas de segurança em sistemas, abordando tópicos como phishing, exploits, injeções de código e engenharia social. Além disso, ressalta a importância da segurança como uma responsabilidade coletiva, detalhando métodos de prevenção e ferramentas recomendadas para proteger ambientes digitais. O autor incentiva uma cultura de segurança entre desenvolvedores e administradores de sistemas para mitigar riscos de vulnerabilidades.

![Injections - SQL (1/3) $db = new db(); $db->SQL = ' SELECT * FROM user WHERE login=”'.$_GET[“login”].'”; '; $db->Execute(); $_GET[“login”] = “mayke”;](https://image.slidesharecdn.com/phpsecurity-12921761816909-phpapp01/85/XSS-Desvendado-25-320.jpg)

![Injections - SQL (2/3) $db = new db(); $db->SQL = ' SELECT * FROM user WHERE login=”'.$_GET[“login”].'”; '; $db->Execute(); $_GET[“login”] = “N\” OR TRUE OR login=\”NONE”;](https://image.slidesharecdn.com/phpsecurity-12921761816909-phpapp01/85/XSS-Desvendado-26-320.jpg)

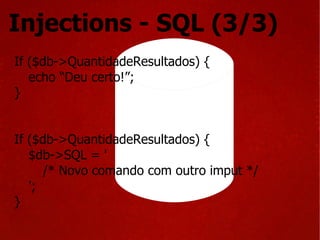

![Injections - SMTP (1/4) mail( $_POST[“Para”], $_POST[“Assunto”], $_POST[“Mensagem” ); $_POST[“Para”] = “destin@tario.com”; $_POST[“Assunto”] = “ Ataque de spammers”; $_POST[“Mensagem”] = “ Atacaram nosso site!”;](https://image.slidesharecdn.com/phpsecurity-12921761816909-phpapp01/85/XSS-Desvendado-28-320.jpg)

![mail( $_POST[“Para”], $_POST[“Assunto”], $_POST[“Mensagem” ); $_POST[“Para”] = “haxor@attack.com%0ASubject:Mwahahaha%0ABcc:target@nothappy.com%0AContent-Type:multipart/mixed;%20boundary=frog;%0A--frog%0AContent-Type:text/html%0A%0A<u>HTML%20Message.</u>%0A%0A--frog%0AContent-Type:text/html;name=Security.html;%0AContent-Transfer-Encoding:8bit%0AContent-Disposition:attachment%0A%0A<u>HTML%20File</u>%0A%0A--frog--%0A”; $_POST[“Assunto”] = “ Ataque de spammers”; $_POST[“Mensagem”] = “ Atacaram nosso site!”; Injections - SMTP (3/4)](https://image.slidesharecdn.com/phpsecurity-12921761816909-phpapp01/85/XSS-Desvendado-30-320.jpg)

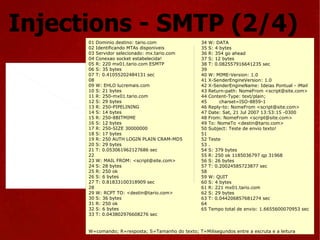

![01: From: script@site.com 02: Subject: Ataque de spammers 03: To: destin@tario.com 04: 05: Atacaram nosso site! 06: 07: . From: site@site.com Subject: Ataque de spammers To: [email_address] Subject:Mwahahaha Bcc:target@nothappy.com Content-Type:multipart/mixed; boundary=frog; --frog Content-Type:text/html <b>HTML Message.</b> --frog-- Content-Type:text/html;name=Security.html; Content-Transfer-Encoding:8bit Content-Disposition: attachment <u>HTML File</u> --frog-- Atacaram nosso site! . Injections - SMTP (4/4)](https://image.slidesharecdn.com/phpsecurity-12921761816909-phpapp01/85/XSS-Desvendado-31-320.jpg)

![XSS $_POST[“msg'] = '<h4><font color=red>Este site foi hackeado!</font></h4>' Cross Site Scripting Também referenciado como CSS http://en.wikipedia.org/wiki/Cross_site_scripting](https://image.slidesharecdn.com/phpsecurity-12921761816909-phpapp01/85/XSS-Desvendado-33-320.jpg)