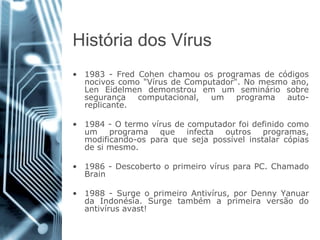

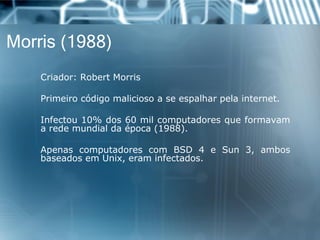

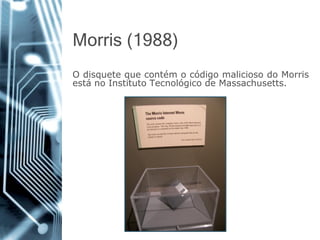

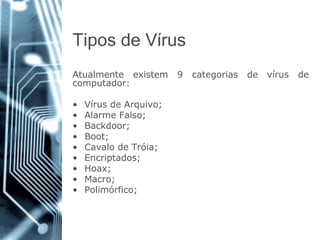

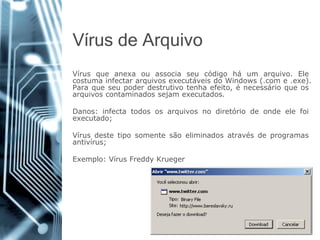

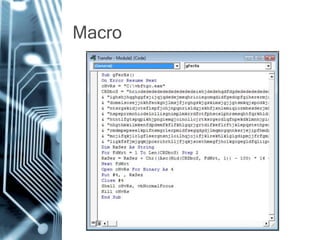

Vírus de computador podem se espalhar copiando a si mesmos para outros computadores. Historicamente, o primeiro vírus foi descrito em 1983 e o primeiro vírus para PC surgiu em 1986. Existem diferentes tipos de vírus como vírus de arquivo, boot, macro e polimórficos que se adaptam para dificultar a detecção.