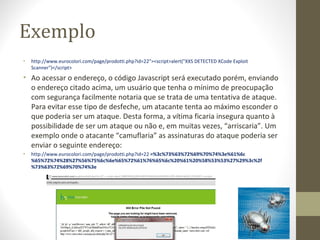

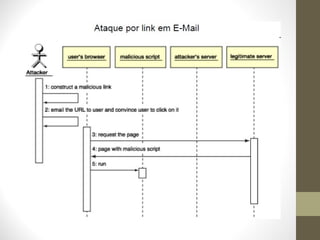

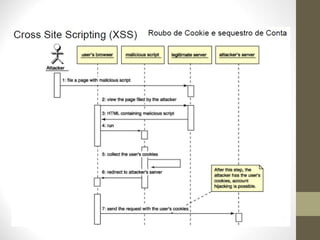

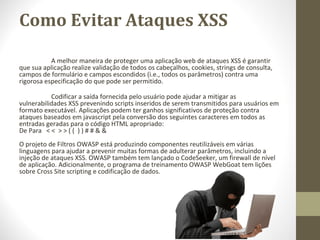

O documento discute o ataque de Cross Site Scripting (XSS), onde um atacante usa códigos maliciosos em scripts no navegador para roubar cookies ou enganar usuários. Isso permite o controle da sessão da vítima e outros ataques. O documento explica como evitar XSS através da validação de parâmetros e codificação de saídas do usuário.