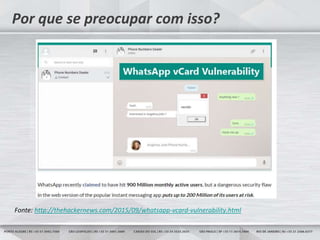

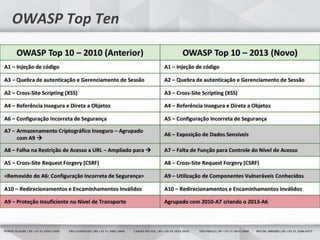

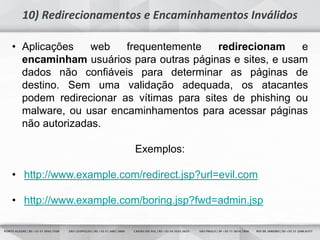

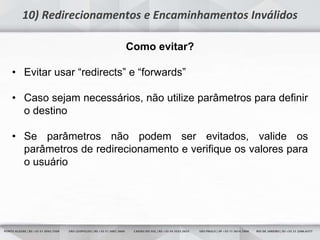

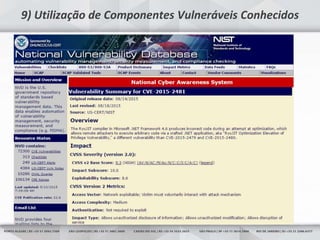

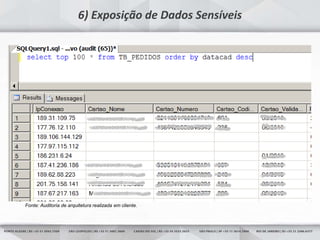

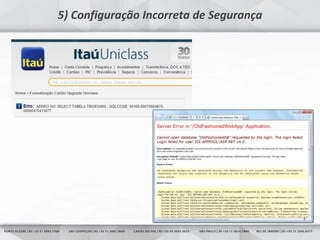

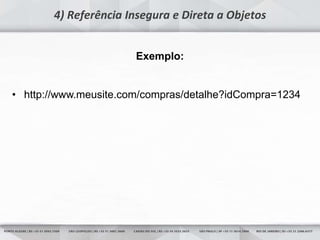

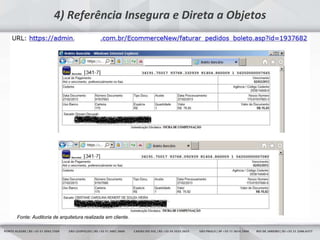

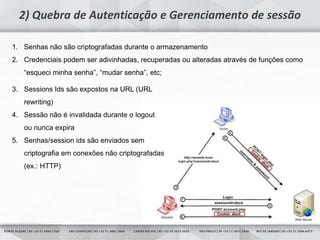

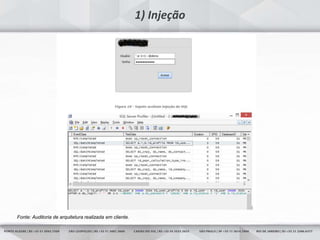

O documento discute as 10 principais vulnerabilidades da OWASP, incluindo injeção, quebra de autenticação, XSS e uso de componentes vulneráveis. Ele fornece exemplos e orientações sobre como evitar cada uma, como validar dados de entrada, usar tokens CSRF e manter componentes atualizados. A conclusão é que as organizações devem ir além dos top 10 e reduzir vulnerabilidades em toda a aplicação.